Por Alberto Bru, Jordi Pedrosa y Txema Prada (Lista GCE)

Foro Guerra Civil Española (Entrar)

Libro de Visitas GCE • Enlaces GCE

Diseño Web: Txema Prada (CSC)

Criptografía en la Guerra Civil Española

|

|

Manual de cifra de la Marina de Guerra Auxiliar de Euzkadi en la GCE

|

|

|

"La vergüenza de confesar

el primer error, hace cometer muchos otros". La Fontaine.

Los sistemas cifrados en la Guerra Civil Española Por José Ramón Soler (Lista GCE) Hablar sobre criptologia

en una determinada época histórica siempre es delicado,

normalmente el público o es experto en criptología o

bien lo es en historia. Combinar ambas cosas suele ser un problema.

Si además hablamos de una época como la Guerra Civil

Española, el tema es aún más peliagudo. Solo

ahora, y por la tozudez de un grupo de personas, se empiezan a conocer

aspectos relevantes del uso de la criptología en nuestra guerra

civil. Mucha gente ha oído hablar de la máquina Enigma

y como su descifrado ayudó enormemente a los aliados ganar

la guerra. Muy pocas de esas personas saben que la primera guerra

en la que se utilizaron las máquinas Enigma fue en la Guerra

Civil Española, Franco adquirió diez máquinas

Enigma en Noviembre de 1936, y que fue en nuestra guerra cuando los

británicos intentaron romper el código por primera vez.

Este pequeño artículo solo pretende dar una idea somera

de los métodos que se utilizaron en la GCE de 1936-39, y sus

características básicas. Nos basaremos en los denominados

métodos de papel y lápiz, es decir, métodos de

cifrado manual que fueron los más ampliamente utilizados por

ambos bandos, pero sin hacer un inventario detallado de estos ya que

un estudio de ese tipo requeriría varios cientos de páginas.

¿Qué es el cifrado o criptografía? El cifrado de

la información o criptografía es la ciencia que estudia

el diseño de métodos para ocultar el significado de

un mensaje, siendo éste públicamente disponible. Es

decir se oculta el contenido del mismo pero no el mensaje. El caso

contrario es el de la esteganografía, en ella se pretende ocultar

el mensaje, una vez descubierto éste, el contenido del mismo

es legible. Las formas de ocultar el contenido de un mensaje varían

y las estudiaremos a continuación, por el momento nos basta

con saber que el mensaje será alterado de forma que teóricamente

nadie, exceptuando el legítimo destinatario, podrá leer

su contenido. "Texto en claro", cifra, criptograma. Conceptos Al mensaje a cifrar

se le suele denominar texto en claro

y al proceso de ocultar el contenido se le denomina cifrar

el mensaje y al mensaje cifrado se le suele denominar un texto cifrado

o un criptograma. Al proceso de

obtener el texto en claro a partir de un mensaje cifrado se le denomina

descifrar el mensaje. En este punto tendríamos que hablar de

obtención del mensaje en claro por métodos lícitos,

es decir el descifrado del mensaje, y por medios ilícitos,

es decir el criptoanálisis. En términos militares al

proceso de cifrado se le suele llamar cifra y al de criptoanálisis

de mensajes enemigos contracifra. Si bien la criptología

por si sola no suele ganar batallas, puede ayudar mucho. Un ejemplo

puede servirnos para ilustrar este hecho. El 17 de Agosto de 1937

el Delegado del Gobierno de Santander informaba al ministro de Gobierno

en Valencia de la precariedad de su situación e informaba de

su temor de que los nacionalistas lograran dejar a la ciudad sin abastecimiento

de agua. Los nacionalistas interceptaron el mensaje y lo descifraron,

se informo desde Biarritz, donde estaba localizado el Centro de operaciones

del SIFNE de Bertrán y Musitu, a Burgos. La conclusión

fue que los nacionalistas efectivamente se hicieron dueños

de los manantiales del suministro de agua. Evidentemente

el conocimiento de las claves del enemigo debe mantenerse en total

y absoluto secreto, en caso contrario el enemigo cambiaría

las claves y perderíamos toda la ventaja. En el sector nacionalista,

cuando se disponía de información privilegiada obtenida

por criptoanálisis se solía indicar en las comunicaciones

que se había obtenido “de una fuente totalmente segura”.

Cifras y códigos Una de las primeras distinciones que haremos en la forma de cifrar la información es entre las cifras y los códigos. Las primeras son formas de manipular el mensaje mediante una serie de transformaciones y convertirlo en algo teóricamente inteligible para una persona que no las conozca. Un código consiste básicamente en la asociación de palabras o frases a palabras o grupos de letras, es decir, se trata de un tipo de sustitución muy especializado. Un texto codificado puede a su vez ser cifrado, a esto se le denomina un supercifrado. Un código presenta como ventaja el hecho de que al no existir ningún tipo de relación en él dificulta mucho la labor del criptoanalista. Como desventaja presenta el hecho de tener que manejar un libro de códigos, que puede ser voluminoso, lo que hace que sea fácil cometer errores. Además, no es fácil de modificar el código si éste cae en manos del enemigo. Hoy en día se siguen utilizando en combinación con un método criptográfico potente. Existe un tipo de códigos, denominados de trinchera, muy pequeños y orientados a un uso muy específico. Estos códigos

nacieron en la Primera Guerra Mundial y se utilizaron ampliamente

en nuestra guerra civil, principalmente por dos razones: Clave de bous Uno de estos códigos es la clave de bous. En un documento del 11 de diciembre de 1936 el jefe de las fuerzas navales republicanas del cantábrico, Federico Monreal, envía una clave para bous al Consejero de Defensa del Gobierno Vasco. Esta clave, en realidad un código de trinchera, consta de nueve paginas en las que se codifica desde la presencia de enemigos hasta velocidades, incidencias, distancias y rumbos. La codificación se hacia utilizando un mínimo de un símbolo (letra o número) y un máximo de tres. Por

ejemplo si quisiésemos codificar Otros ejemplos

de codificación del mismo tipo los tenemos en el sistema de

codificación utilizado por el SIFNE para emisión de

mensajes mediante radios clandestinas y los partes de presencia de

aviación utilizados por el ejército de la Republica. Códigos en la Guerrilla Existe un caso

muy especial de codificación, que es más bien esteganográfico.

Este fue utilizado por la Agrupación Guerrillera de Levante

para sus comunicaciones postales. Consistía en una serie de

frases presuntamente inocentes que sustituían a frases de utilidad

militar. Por ejemplo si queremos cifrar la frase “La Guardia

Civil vigila mucho” enviaríamos la inocente frase “El

señor Jacinto cada día está más fuerte”. El principal problema

de los libros de códigos es su inflexibilidad. La inclusión

de cualquier término obliga a una reescritura del mismo. Una

solución para este problema es la utilización de un

código mixto en el que se codifiquen ciertas palabras y se

utilice el cifrado en el resto del texto. Este esquema se denomina

un nomenclátor y desafortunadamente no proporciona mucha más

seguridad que el libro de códigos. Una vez conocido el método

de cifrado, las palabras codificadas son fácilmente deducibles

por el contexto en el que se encuentran. Este método se utilizó

mucho, incluso en combinación con los sistemas de cinta, que

veremos más adelante. Por ejemplo, durante el asedio del Santuario de Nuestra Señora de la Cabeza los asediados utilizaron palomas para enviar mensajes al bando nacionalista. En uno de los mensajes, el guardia civil Pedro Gallego cifró un mensaje utilizando una sustitución numérica simple, en realidad un sistema monoalfabético(solo había un alfabeto de sustitución) multiliteral (cada letra se cambiaba por dos números). Las primeras letras, del alfabeto quedaban cifradas de la siguiente manera:

Los sistemas de sustitución simples son muy fáciles de romper, por eso generalmente se utilizaron conjuntos de homófonos, es decir, grupos de sustitución por símbolo de forma que una letra pueda ser sustituida por varios símbolos. Por ejemplo, volviendo a la Guardia Civil, unos de los códigos que utilizaron fue el siguiente:

Como vemos varias

letras, las más utilizadas, tienen más de una representación.

Por ejemplo si queremos cifrar la palabra GUERRA, nos daría

como resultado 167427285453. Sin embargo, los

métodos manuales de cifra más utilizados por ambos bandos

fueron sin duda las tablas de sustitución múltiple como

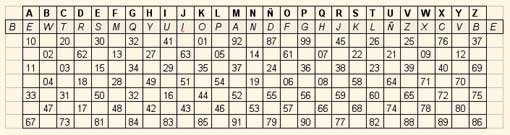

el criptógrafo de cinta. El criptógrafo de cinta consiste

en una tabla de sustitución múltiple formada por una

fila en la que figura el alfabeto en el orden normal, una cinta móvil

con un alfabeto doble totalmente aleatorio que hemos colocado en la

segunda fila, y todos los números que se pretende sustituyan

a las letras del mensaje en claro. Generalmente suelen aparecer todos

los números de dos dígitos totalmente desordenados y

colocados al azar. La cinta pasa a través de dos ranuras a

ambos lados de la tarjeta donde está ubicada la clave y justo

debajo del alfabeto en claro, tal como muestra el dibujo siguiente.

Para cifrar ambos

comunicantes deben ponerse de acuerdo en la colocación de la

cinta, para ello indican el par de letras, la primera del alfabeto

normal y la segunda de la cinta para posicionar correctamente la cinta.

Posteriormente se procede a cifrar utilizando para ello el alfabeto

marcado en la cinta como alfabeto base y los números de la

columna donde esté la letra como texto cifrado. Es importante

en este caso ir variando los números que se utilizan como cifra.

Por ejemplo, si

queremos cifrar la palabra EUZKADI con la tabla anterior que

está posicionada con la A en la E nos daría por ejemplo

el siguiente resultado.

Ejemplos de este

tipo de cifrado, aunque hay muchos, ya que se utilizó profusamente

en la guerra, son las claves Zulaika, Bocho, Abando y Argi, utilizadas

por el Gobierno de Euzkadi en 1937 para comunicarse con Valencia y

la Radio y Trans utilizada en el frente de Teruel. Aqui hay algunas

imagenes de sus codigos de cifra (Pulsar): 1

• 2 •

3 • 4

• 5 •

6 •

7 En el método

de transposición por columnas se escribe el mensaje en columnas

debajo de la palabra clave y a continuación se escogen las

columnas por orden posicional o alfabético. En el caso de que

queden celdas sin ocupar, se rellenan con caracteres nulos que no

puedan entorpecer la lectura correcta del mensaje original Si bien

es un método sencillo, fue utilizado hasta la II guerra mundial.

Cifra: ECRSPEAHHOUEORPCSAAPOSRXDTOREAOXIPDEDCKX. (Mensaje enviado a la ABWERH en 1941 por su agente de origen judío en Palestina Paul Fackenheim. El mensaje original era “Bin erwischt. Hoffe weg zu kommen.Koch”.) El último

método que explicaremos son los cifrados de rejilla. Si bien

su utilización puede ser tanto esteganográfica como

criptográfica, fueron utilizados desde muy antiguo como método

esteganográfico. Simplemente se escribe un texto cualquiera

y en determinadas posiciones se escriben las letras o palabras que

tienen interés. Estas posiciones quedan delimitadas por unos

agujeros en un trozo de papel que se superpone en el texto y deja

ver el mensaje oculto. Si no se dispone de una rejilla idéntica

a la del emisor no se puede leer el mensaje. Este método ya

fue descrito por Girolamo Cardano sobre 1550. Este es, de forma muy

simplificada, el método de funcionamiento de la clave RF. En

realidad en los telegramas cifrados con esta clave no venia el nombre

de clave RF, sino venía identificado como clave y un número.

El número era el recorrido que debía seguirse en la

rejilla para obtener el mensaje correcto, por eso vemos en muchos

telegramas cifrados, clave nć 1, clave nć 5, etc. Una variación

de las rejillas aparecida en el siglo XVIII son las denominadas rejillas

rotativas. En estas el número total de aperturas de la rejilla

es un cuarto del total de posiciones de la rejilla. La escritura del

mensaje se realiza girando sucesivamente la rejilla 90ć y rellenando

las aperturas hasta volver a la posición original. Para hacer

una rejilla con la propiedad de que al rotar no coincidan dos casillas

de mensaje, basta ir fila a fila escogiendo una serie de posiciones

que no hayan sido previamente marcadas y marcar con una x o cualquier

otro símbolo las posiciones que ocupará al hacer las

rotaciones. En realidad en nuestra guerra se utilizaron muchos más métodos que los aquí expuestos, los republicanos utilizaron tablas de Polibio, método muy típico de los soviéticos, los espías italianos diccionarios, los miembros de la quinta columna catalana utilizaban el cifrado de Gronsfeld, se utilizaron máquinas de cifra sofisticadas como la Enigma y la Kryha, y alguna mucho más simple como la clave Norte. Con esta breve introducción creemos que el lector podrá hacerse una idea de los métodos utilizados y quizás le sirva como guía para futuras investigaciones y sobre todo para perder el miedo a esos documentos cifrados, que pueden contener auténticas joyas a nivel de investigación histórica, y que nunca se miran al no estar descifrados. Bibliografía: |