|

Keamanan Fisik Server Linux

Oleh

: Doddi Priyambodo

(doddi_p@yahoo.com)

Linux merupakan salah satu sistem operasi yang perkembangannya

paling menanjak, baik keperluan database, internetworking,

atau keperluan lain, dan diakui bahwa sistem operasi Linux

sangat handal. Ditambah lagi bahwa Linux menganut semangat

open source, yang memungkinkan pengguna komputer di

dunia memakainya tanpa perlu membayar lisensi penggunaan yang

terlalu mahal kepada pemegang hak ciptanya.

Secara khusus Linux memiliki kemampuan yang terbilang sangat

handal sebagai sebuah server. Hal ini disebabkan karena kemampuannya,

kestabilannya, dan tentunya keamanannya. Linux akan menjadi

sangat aman apabila administrator mengerti cara mengamankan

Linux itu dengan baik.

Seringkali administrator selalu menitikberatkan keamanan

server Linux pada tingkat sekuritas jaringannya saja, yang

memang diakui sangat penting. Tetapi mereka sering lupa bahwa

terdapat ancaman keamanan yang lebih besar lagi selain itu,

yaitu keamanan fisik dari server Linux itu sendiri.

Apabila serangan terhadap server Linux dilakukan secara remote,

maka anda selalu akan bisa memulihkan dengan cara reboot,

install ulang, atau hanya konfigurasi ulang. Tetapi apabila

terjadi kebobolan secara fisik, anda memiliki masalah besar.

Karena beberapa alasan tersebut, penulis ingin membahas hal-hal

yang harus dilakukan untuk meminimalisasi kemungkinan tersebut.

I. Lokasi Server dan Akses Fisik

Terdapat dua hal yang secara kritis harus anda lakukan pada

saat ingin membuat server, yaitu lokasi dari server tersebut

dan siapa saja yang memiliki akses ke server tersebut.

Mengapa ini sangat penting? Kita ambil contoh saja, apabila

ada pihak yang ingin membobol server anda memiliki waktu hanya

10 detik saja dengan komputer server anda maka pihak tersebut

dapat menghancurkan server anda. Tidak percaya? Hanya dengan

10 detik saja, maka pihak tersebut dapat melakukan serangan

yang paling primitif, yaitu dengan melakukan DoS (Denial

of Service) attack yang sederhana, misalnya memutuskan

kabel server, mencabut kartu jaringan, atau bahkan me-reboot

server anda. Tapi ini sangat jarang terjadi di lingkungan

perkantoran, tetapi sangat mungkin terjadi di lingkungan kampus

atau laboratorium. Walaupun begitu terdapat statistik yang

menyatakan bahwa bahwa pihak dalam menyebabkan 80% terjadinya

kerusakan pada server. Alasannya bahwa pihak dalam memiliki

akses untuk mendapatkan informasi yang lebih besar dibanding

remote attackers, atau bahkan memiliki kepercayaan

untuk mengaksesnya.

Ada beberapa langkah yang dapat ditempuh untuk menyelesaikan

masalah ini. Intinya yaitu membuat restricted area bagi

yang tidak berkepentingan, dan hati-hati dalam mempercayakan

kuasa anda terhadap server kepada orang lain.

Beberapa tindakan yang dapat anda lakukan adalah :

- Lokasi server harus dibuat terpisah dengan ruangan kantor

yang lain dan tidak di tempat umum. Misal, lantai paling atas

dari gedung.

- Tidak ada yang dapat menyaksikan administrator bekerja.

Misal, ruangan server tidak didalam ruangan kaca.

- Pasang alat mata-mata. Misal, kamera pengintai.

- Letakkan alat penyimpan pada tempat yang aman, atau lebih

baik lagi, pada tempat yang terpisah.

- Nyatakan lokasi server menjadi restricted area, dan

hanya orang yang berkepentingan saja yang dapat memasuki ruangan

tersebut.

II. Topologi Jaringan

Topologi jaringan menyangkut bentuk fisik dari jaringan tersebut,

komponen dari jaringan tersebut, dan bagaimana mereka terhubung.

Hal ini penting dibahas karena remote attackers dapat mencari

celah-celah keamanan struktur jaringan anda untuk membobol

server anda.

Penulis akan coba membahas beberapa macam topologi jaringan

dasar dan memperlihatkan kelebihan dan kelemahan dari setiap

metode tersebut. Terdapat berbagai macam topologi jaringan,

tapi ada tiga macam yang sering digunakan pada Local Area

Network (LAN), yaitu Bus, Ring, dan Star.

Tapi untuk pemilihan topologi jaringan tersebut ada tiga

hal utama yang harus anda perhatikan, yaitu :

1. Kegagalan pada satu titik.

2. Ketahanan eavesdropping (serangan sniffer atau penyadapan

paket jaringan)

3. Toleransi kegagalan koneksi

Bus Topology.

Bus Topologuy biasanya menggunakan kabel coaxial sebagai

backbone-nya. Hal ini menyebabkan dua titik kelemahan utama,

yaitu server dan backbone.

GAMBAR 1 Bus Topology

Kelemahan dari Bus Topology :

- Apabila anda ingin menggunakan teknologi client-server,

topologi ini sangat tidak cocok. Karena backbone dari topologi

bus hanya menangani satu koneksi pada satu saat, sehingga

memiliki tingkat collission (tabrakan paket) yang tinggi.

- Karena trafik hanya berjalan pada satu kabel, maka akan

sulit untuk melakukan troubleshooting apabila terjadi kerusakan

jaringan.

- Sangat rentan terhadap eavesdropping.

Kelebihan dari Bus Topology :

- Cepat mengkonfigurasinya

- Murah

- Efektif untuk jaringan kecil, misal warnet

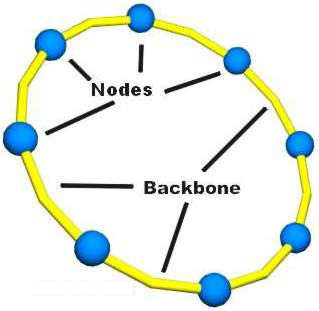

Ring Topology

Seperti Bus Topology, Ring Topology juga memiliki dua titik

utama kelemahan, yaitu server dan kabel.

GAMBAR 2 Ring Topology

Pada gambar terlihat bahwa kegagalan pada satu workstation

dapat menyebabkan kegagalan secara keseluruhan, berbeda dengan

Bus. Pada Ring Topology, workstation digunakan sebagai repeater.

Seperti yang terlihat, Ring Topology memiliki beberapa kelemahan

diantaranya DoS attack yang mudah dengan menjatuhkan salah

satu workstation, dan karena arah dari paket yang lewat adalah

satu arah maka akan rentan terhadap eavesdropping.

Star Topology

Pada Star Topology seluruh workstation pada segmen tertentu

terkoneksi pada satu komponen hardware, seperti sebuah hub

atau sebuah switch. Ini menyebabkan Star Topology memiliki

satu titik kelemahan utama, yaitu hub atau switch tersebut.

GAMBAR 3 Star Topology

Kelebihan dari Star Topology :

- Dengan Star Topology, akan secara mudah untuk mengetahui

kegagalan yang terjadi pada jaringan.

- Kegagalan pada satu workstation tidak akan menyebabkan kegagalan

pada jaringan secara umum.

- Administrator dapat meningkatkan keamanan dengan melakukan

segmentasi pada jaringan dan melindungi jaringan yang menghubungkan

antar workstation tersebut dengan enkripsi, untuk melindungi

dari eavesdropping.

Kelemahan dari Star Topology :

- Memiliki satu titik kelemahan utama yang sangat kritis,

yaitu hub atau switch. Apabila titik ini diserang, maka jaringan

akan jatuh.

- Apabila menggunakan run-of-the-mill hubsdibandung switch,

maka jaringan dapat menjadi lambat, karena kelebihan beban,

hal ini disebabkan semua transmisi harus melewati satu titik

temu utama, yaitu hub atau switch.

Tips memilih topologi Jaringan

Berikut adalah saran untuk menentukan topologi jaringan,

dan membuat topologi jaringan tersebut memiliki resiko keamanan

yang terminimalisasi :

- Pilih topologi jaringan yang memiliki koneksi secara sentral

untuk memudahkan manajemen dan troubleshooting.

- Apabila jaringan anda besar, pecahlah menjadi beberapa jaringan

kecil.

- Coba untuk meminimalisasi titik kegagalan yang mungkin terjadi

pada jaringan. - Buat hardware jaringan anda terisolasi dari

tempat umum

- Buat kabel jaringan anda tersembunyi, misal di dinding,

pipa, atau atap

- Apabila perlu, belilah hardware yang memiliki kemampuan

enkripsi dan juga memiliki software untuk LAN.

III. Hardware Jaringan

Hardware untuk jaringan yang kita gunakan adalah salah satu

titik vital yang harus kita waspadai.

Router adalah salah satu titik ancaman yang kritis, dan harus

kita lindungi. Router adalah sebuah gateway yang menghubungkan

user dalam jaringan lokal anda untuk berhubungan dengan jaringan

luar, dan begitu juga sebaliknya.

Router harus dilindungi, hal ini dapat dimisalkan sebagai

berikut :

Misalnya dalam jaringan anda terdapat lima komputer linux,

lima komputer windows, dan lima komputer macintosh. Kemudian

misalnya ada penyerang yang melakukan DoS attack ke

sistem windows, maka lima komputer windows akan crash, tetapi

sepuluh lainnya tidak terpengaruh. Bayangkan apabila yang

diserang adalah router, maka seluruh komputer dalam jaringan

tersebut tersebut akan crash.

Terdapat beberapa cara untuk mengamankan router kita, diantaranya

adalah :

- Hati-hati terhadap "operator error". Karena beberapa

operator tidak mengaktifkan enkripsi, atau lemah terhadap

user password.

- Isolasikan router anda dari user lokal yang tidak dapat

dipercaya.

- Hilangkan Telnet. Atau apabila dibutuhkan ganti dengan remote

control yang lebih secure, misal SSH.

- Hilangkan port-port yang tidak dibutuhkan, saring atau block

port-port tersebut.

IV. Pengamanan terhadap Workstation

Workstation (komputer tempat anda bekerja), harus dilindungi

juga. Masalah utama untuk ini adalah akses fisik dan pencuri.

Terdapat beberapa cara untuk mengamankan workstation anda,

diantaranya yaitu :

- Aktifkan BIOS dan console password

- Menggunakan Biometric Acccess Control

- Mengamankan modem

- Memasaing alat anti pencuri

- Tandai dan indentifikasi alat-alat milik anda

BIOS dan Console Password

BIOS atau PROM password adalah langkah pertama untuk mencegah

penyerang workstation anda. Pastikan untuk membuat password

tersebut sulit ditebak dan unik. Tetapi anda tidak dapat menggantungkan

pada BIOS password saja, karena hal ini cukup mudah untuk

ditembus. Dengan men-short baterai CMOS atau bahkan men-jumper

motherboard, maka password dapat dihilangkan. Bahkan sekarang

terdapat banyak program BIOS Blasters yang dapat me-reset

BIOS atau menangkap password BIOS. Program-program ini banyak

beredar di internet.

Biometric Access Control

Terdapat cara yang cukup efektif untuk melindungi workstation

anda. Dengan menggunakan Biometric Access Control, yaitu dengan

memanfaatkan ciri-ciri dari tubuh manusia yang unik untuk

dijadikan password bagi workstation.

Ciri-ciri tersebut, diantaranya :

- Bau tubuh

- Struktur wajah

- Sidik jari

- Pola retina atau pola iris

- Struktur pembuluh darah

- Suara

Walaupun dengan keuntungannya seperti penjaminan bahwa tingkat

keamanan akan meningkat, tetapi Biometric Access Control ini

memiliki sedikit masalah. Masalah yang paling utama adalah

masalah privasi, secara lengkap dapat anda baca di http://www.dss.state.ct.us/digital/news11/bhsug11.htm.

Sebagai contoh pada biometric access yang menggunakan retina

scanner, walaupun keamanannya menjanjikan, tetapi menurut

beberapa penelitian dengan menganalisa retina mata, orang

yang memiliki penyakit kecanduan obat, penyakit turunan, bahkan

AIDS dapat terdeteksi.

Umumnya penggunaan Biometric Access Control ini menyimpan

daftar history pengaksesnnya dengan detail. Apabila

anda menggunakan komputer anda untuk tindakan yang ilegal,

maka anda harus melewatkan metode pengamanan ini, karena dapat

meninggalkan jejak yang tidak mungkin disangkal melalui logs

(catatan kejadian) yang ada.

Masalah lainnya yang tidak kalah pentingnya adalah,pengguna

tidak mungkin menjalankan sistem yang menggunakan Biometric

Access Control untuk melakukan pekerjaan secara remote. Kita

tidak dapat memaksakan pengguna remote menggunakan alat biometrik.

Hal ini hanya cocok untuk untuk akses secara lokal.

Mengamankan Modem

Apakah modem perlu untuk diamankan? Hal ini mungkin saja

terjadi.

Modem dapat menjadi titik bahaya karena selain merupakan alat

masuk dari dunia luar, juga merupakan alat keluar dari jaringan

lokal anda. Misalnya, pengguna lokal dapat menggunakan modem

untuk mengirimkan data-data yang penting ke luar dengan menghubungi

nomer yang lain. Setidaknya, install program untuk mencatat

nomer-nomer yang di-dial oleh modem tersebut. (http://www.mtnsys.com/pages/prices.htm).

Selain itu anda juga dapat menambahkan akses kontrol untuk

modem dan bahkan enkripsi data.(http://www.cettlan.com).

Alat Anti Pencuri

Pencuri adalah ancaman yang serius. Pencuri dapat mencabut

hard disk, memory, kartu jaringan, kabel, bahkan server

secara keseluruhan. Cobalah untuk mengamankan komputer anda

dengan serius. (http://www.computersecurity.com)

Tandai dan Identifikasi Peralatan

Menandai dan mengidentifikasi peralatan adalah salah satu

cara untuk meminimalisasi resiko kehilangan. Ribuan komputer

hilang setiap tahun dalam kehidupan kita, tetapi bagi yang

telah menemukan jarang yang dapat membuktikan dengan memberikan

serial number, atau nota pembelian, dan lain-lain.

Terdapat beberapa cara untuk meminimalisasi kemungkinan ini,

yaitu :

- Catat hal-hal yang perlu dicatat dari seluruh hardware anda,

terutama model dan serial number.

- Tandai komponen anda dengan tanda yang unik, misalnya penggunaan

tinta tembus pandang, cat fluorosent, dan lain-lain.

Terdapat satu masalah kontroversial pada hal penandaan hardware

ini. Intel Pentium III memiliki 96-bit serial number yang

unik. Nomer ini selain dapat diidentifikasi secara nyata,

juga dapat teridentifikasi di dunia internet! Disinilah letak

permasalahannya.

Menurut Intel, hanya user yang dapat mengaktifkan fasilitas

ini, sehingga hanya user yang ingin dideteksi yang akan terlihat,

karena fasilitas ini tidak diaktifkan awalnya. Hal ini tidak

benar!

Seorang hacker Jerman mengemukakan bahwa dia dapat mendapatkan

serial number komputer Intel Pentium III secara remote melalui

Internet.

Hal ini secara lengkap dapat anda baca di http://www.heise.de/ct/english/99/05/news1/

dan http://www.privacy.org/bigbrotherinside/.

Apabila anda tidak berniat setiap kunjungan anda di dunia

Internet terdeteksi, maka disarankan tidak menggunakan mesin

Intel Pentium III, sampai mereka telah mengeluarkan sistem

serial number mereka secara open source.

Daftar Pustaka

1. Site Security Handbook, Request For Comment 2196

2. Maximum Linux Security, Anonymous. SAMS Publishing.

3. Networking UNIX, Salim Douba. SAMS Publishing

4. http://www.biometrics.org

Penulis

Doddi Priyambodo (doddi_p@yahoo.com)

Asisten Laboratorium Sistem Operasi, STT Telkom Bandung

|