![]()

San Francisco de Yare 31 de Marzo del 2005

UNIDAD DE POSTGRADO

ESPECIALIZACIÓN EN GERENCIA MENCIÓN REDES Y TELECOMUNICACIONES

TRABAJO 1

Titulo Tentativo

Diseño de un sistema de comunicaciones basado en redes privadas virtuales (VPN), entre las sucursales de la empresa Balgres. C.A.,

Trabajo Realizado por:

Miguel Romero

![]()

CAPÍTULO I

EL PROBLEMA

PLANTEAMIENTO DEL PROBLEMA

Las telecomunicaciones juegan un papel muy importante en el desarrollo de las organizaciones y en el control de las operaciones administrativas y financieras, en particular cuando se quiere obtener una información inmediata y eficaz.

Dentro de la estructura organizativa de una empresa como Balgres, entre otras, el área de ventas afecta los inventarios y los asientos contables de manera determinante, de ahí que el éxito y el alcance de los objetivos de la misma puedan ser considerados como alcanzados o no.

Si tomamos en cuenta que a nivel mundial nos encontramos enfrentándonos a una economía globalizada, sin fronteras, donde prevalece la excelencia como constante, competir obliga a desarrollar empresas que respondan a los retos exigidos por las megas tendencias mundiales. De ahí que Lyman citado por Chiavenato(1997), señala que:

Los individuos y las organizaciones están involucrados en un proceso de adaptación mutua. De esta misma manera como los individuos atraen y seleccionan a las organizaciones, informándose y haciéndose sus opiniones acerca de ellos, las organizaciones tratan de atraer individuos y obtener informaciones acerca de ellos. (p.166)

En tal sentido, las posibilidades de crecer a un ritmo muy acelerado exigen el estar interconectado, a gran velocidad, con el mundo

Latinoamérica no escapa a esta realidad y Venezuela mucho menos. En dichos casos, las ofertas de comunicaciones de alto rendimiento deben ser un hecho para sus empresas por cuanto les permiten interconectarse con todo el mundo, en cualquier momento y distancia.

Entre las nuevas tendencias de inerte conexión y comunicación, hoy en día destacan las redes de voz, DSL, RDSI y servicios de banda ancha integrados en una sola plataforma.

Estas recientes tecnologías han creado unas nuevas soluciones de interconexión entre empresas, abaratando costos e incrementando la fiabilidad y rapidez de la conexión y los datos con los procedimientos. Por ello que en la presente investigación se enfoca el adaptar estas nuevas aplicaciones tecnológicas mediante una VPN en la Empresa Balgres C,A., y sus sucursales, en sustitución de los actuales sistemas de comunicación.

De ahí que nos encontremos interesados en investigar:

¿. Como contrarrestar el retardo procesal para la transmisión de datos diarios provenientes de las ventas en las tiendas Balgres, C.A?.

¿El sistema actual de comunicaciones que utilizan para trabajar con las aplicaciones administrativas es eficaz?.

¿Lo equipos utilizados para establecer las comunicaciones son los adecuados?

¿Es factible la implantación de un Sistema de comunicaciones entre las sucursales, Caracas y Charallave, mediante una VPN ?

OBJETIVO GENERAL

Diseñar un sistema de comunicaciones basado en redes privadas virtuales (VPN) para las sucursales de Balgres

OBJETIVOS ESPECIFICOS

.- Analizar la situación actual del tráfico de la red existente entre las sucursales, Caracas - Charallave y la planta Balgres.

.- Diagnosticar los elementos relacionados con el rendimiento global de la red, (Router, swiches, Past panel y Pc’s) .

- Caracterizar los sistema de comunicaciones basados en redes privadas virtuales (VPN)

.- Evaluar los requisitos de las aplicaciones actuales y futuras en la Empresa Balgres. C.A. en cuanto a la implementación de un sistema de comunicaciones basado en redes privadas virtuales (VPN)

.- Determinar junto a los usuarios finales y al personal de Informática los requerimientos deseados en cuanto a velocidad, seguridad y estabilidad.

.- Proponer un sistema de comunicaciones entre las sucursales de Balgres basado en redes privadas virtuales (VPN)

JUSTIFICACIÓN

La presente investigación procura contribuir en cuanto a:

1. El incremento de la productividad de las tareas y procesos diarios de ventas y transacciones contables en las sucursales de Caracas y Charallave con la Planta Balgres, ya que allí es donde se encuentran los servidores con los sistemas administrativos los cuales están ubicados físicamente en San Francisco de Yare Km 8, Edo. Miranda, gracias a que se optimizarían los sistemas de comunicaciones con las aplicaciones.

2. Beneficiar a la Empresa Balgres y a sus sucursales en el ámbito económico, ya que mediante la tecnología VPN, los costos operativos se disminuirán considerablemente debido a que los enlaces Frame Relay son muy costosos e incrementar el ancho de banda también lo seria.

3. Aumentar, con el uso del sistema VPN, los niveles de cooperación entre las sucursales, por lo que se forja un bloque laboral optimo, constructivo y consolidado alcanzando los objetivos previstos en la organización con resultado superiores a los cotidianos, con niveles elevados de motivación para los operadores al no existir estas problemáticas.

4. Por otra parte, cumpliría estrictamente con los requisitos y obligaciones ante el fisco.

5. Contribuir con los conocimientos derivados de la presente investigación en el mejoramiento de los procesos de empresas con características similares a Empresas Balgres

CAPITULO II

MARCO TEORICO

En este capitulo, se orienta la investigación a partir de la teoría que corresponde a las redes, tipos, enlaces y protocolos.

Igualmente, trata sobre el proceso de establecer una VPN ( Red Privadas Virtuales ) , requerimientos, herramientas , ventajas y la seguridad que deben tener.

Por otra parte, se describen ciertos estudios realizados, como lo son los antecedentes de la investigación y las definiciones de los conceptos en el marco del presente estudio.

2.1 Antecedentes de la Empresa

Para el 8 de noviembre de 1977 se constituye Balgres C.A., la cual después de los estudios correspondientes, la adquisición de terreno, su instalación y puesta en marcha, inicia sus operaciones de producción a mediados de 1981. La experiencia en la comercialización de baldosas en el ámbito nacional e internacional, permitió al señor Gaetano Lamaletto, su promotor y propietario, seleccionar, junto a técnicos especializados, todas las maquinarias y equipos necesarios. El proceso seleccionado para la producción de baldosas es el monococción y la mayoría de los equipos para su fabricación fueron importados de Italia.

La empresa empieza con una producción de baldosas de gres de 3000 m2 diarios; producción que se eleva a 6000 m2 diarios en 1984. Estos niveles de producción se van mejorando, bien por la incorporación de nuevos equipos como el entusiasmo y dedicación de sus técnicos; lo que hace que en abril de 1987, la producción diaria se sitúe en 10000 m2 y en octubre de ese mismo año alcanza los 18000 m2 diarios.

De ahí en adelante, la empresa mantiene una constante mejora en la calidad de su producción, lo cual permite hoy en día su incorporación al competido mercado internacional. Su producción actual es de 25000 m2 diario y cuenta con un capital social y capital pagado de 4.265.000.000,00 bolívares.

Esta planta se encuentra situada al lado de la carretera nacional Ocumare del Tuy vía San Francisco de Yare, en el Estado Miranda; específicamente a cinco kilómetros de esta última población. Con esta ubicación la empresa se acogió al programa de descentralización industrial del Gobierno Nacional; a la vez que está equidistante de los mercados de materias primas y de consumo de los productos de fabrica.

Dicha planta ocupa un área superior a los 25000 m2, totalmente desarrollados con todos los servicios: vialidad, áreas de estacionamiento, electricidad, agua, e instalaciones sanitarias.

2.2 Antecedentes de la Investigación.

Existen investigaciones significativas que ofrecen diagnósticos y lineamientos generales que sustentan el problema planteado en esta investigación.

(En Proceso)

2.3 Bases Teóricas

El uso de Internet por parte de las empresas está llevando a nuevas formas de comunicación y de gestión de la información.

Aplicaciones de las tecnologías de Internet para su uso dentro de las empresas.

Empleo de las tecnologías de Internet para la interconexión de delegaciones, tele trabajo y colaboración con clientes y proveedores.

Hasta ahora las soluciones de

interconexión pasaban por el despliegue de tecnologías con costes elevados para

la mayoría de las empresas, especialmente para aquellas con pocos recursos.

Las redes privadas virtuales (VPN, del término inglés Virtual Private Network)

permiten la interconexión e integración de los sistemas de información de

diferentes sucursales dispersas geográficamente de forma segura. Además,

aprovechan las infraestructuras de comunicaciones de Internet, constituyendo una

posibilidad de interconexión eficaz y rentable.

2.3.1 Redes de Área Local (LAN)

Mientras Internet comenzaba a extenderse en las Universidades y centros de investigación, otro concepto de redes comenzó a tomar forma: Redes de Área Local (LAN). Las LAN se desarrollaron junto con la industria de la computación y como respuesta a la necesidad que tenían muchas oficinas de compartir recursos de las computadoras.

Los primeros protocolos LAN no ofrecían acceso a Internet y fueron diseñados con base en sistemas de protocolos propietarios, muchos de los cuales no soportaban ningún tipo de ruteo. Tarde o temprano, algunas compañías comenzaron a buscar un protocolo que pudiera conectar sus lan incompatibles y distanciadas, y fijaron su mirada en TCP/IP. Conforme Internet comenzaba a popularizarse, los usuarios de LAN comenzaron a clamar por un acceso a Internet y empezó a surgir una variedad de soluciones para conectarlos a Internet. Las puertas de enlace especializadas brindaron la conversión del protocolo necesaria para que redes locales pudieran conectarse a Internet. Poco a poco, los fabricantes de programas para LAN comenzaron a ofrecer un soporte más completo para el TCP/IP.

2.3.2 Redes de Área Extensa ( WAN)

Dependiendo de las necesidades del usuario en cuanto al área a cubrir, la industria de telecomunicaciones ha diseñado tres tipos de redes, las cuales, hoy por hoy, ofrecen solución a cualquier demanda de los usuarios. Así, existen redes destinadas a dar cobertura a entornos locales, es decir, a diferentes departamentos de una misma compañía, un edificio o conjunto de estos, son las Redes de Área Local (LAN).

Por otra parte, existen organizaciones e incluso conjuntos de ellas que necesitan mantener contacto permanente con otras o con ellas mismas si están dispersas geográficamente. Pensando en ellas, la industria ha desarrollado las denominadas Redes de Área Amplia (WAN, Wide Área Network) y, como paso intermedio o nexo de unión entre las dos anteriores, se han comercializado las Redes de Área Metropolitana (MAN, Metropolitan Área Network), las cuales unen edificios dentro de una misma área urbana.

Evolución histórica

En los años sesenta, la transmisión de voz se erigió en la reina de las formas de comunicación. Sin embargo, una década más tarde se hizo necesario transmitir, además de voz, datos y señales y de ahí que algunas grandes compañías optasen por instalar sus propias redes de larga distancia. Ya en los años ochenta, con la aparición de ciertos avances tecnológicos en el área de la microelectrónica se logró abaratar costes de forma considerable, tanto en los procesos industriales como en las áreas de gestión y operación, cuestión que supuso un paso adelante en el camino de implantación de las Redes de Área Amplia (WAN, Wide Área Network).

En la presente década, la introducción de servicios telemáticos tales como el correo electrónico, videotext, videoconferencia, teletexto o la videotelefonía, han dado lugar a las denominadas Redes de Valor Añadido (VAN, Valué Added Network), como evolución lógica de las redes de área Amplia.

Una Red de Área Amplia (WAN) es una red que ofrece servicios de transporte de información entre zonas geográficamente distantes. Es el método más efectivo de transmisión de información entre edificios o departamentos distantes entre sí. Esta forma de comunicación aporta, como nota diferencial respecto a las Redes de Área Local (LAN) o las Redes de Área Metropolitana (MAN), que el ámbito geográfico que puede cubrir es considerablemente más amplio.

La tecnología WAN ha evolucionado espectacularmente en los últimos años, especialmente a medida que las administraciones públicas de telecomunicaciones han reemplazado sus viejas redes de cobre con redes más rápidas y fiables de fibra óptica, dado que las redes públicas de datos son el soporte principal para construir una WAN.

Cuando una organización se plantea el uso de una Red de Área Amplia, persigue una serie de objetivos:

• Servicios integrados a la medida de sus necesidades (integración de voz, datos e imagen, servicios de valor añadido...).

• Integración virtual de todos los entornos y dependencias, sin importar donde se encuentren geográficamente situados.

• Optimización de los costes de los servicios de telecomunicación.

• Flexibilidad en cuanto a disponibilidad de herramientas y métodos de explotación que le permitan ajustar la configuración de la red, así como variar el perfil y administración de sus servicios.

• Mínimo coste de la inversión en equipos, servicios y gestión de la red.

• Alta disponibilidad y calidad de la red soporte de los servicios.

• Garantía de evolución tecnológica.

Componentes de una Red de Área Amplia

A continuación se describen los elementos que componen un Red de Área Amplia:

Equipos de interconexión

Proporcionan el establecimiento de comunicaciones entre redes geográficamente dispersas creando un entorno de red de área Amplia. Las funciones básicas de dichos equipos son:

• Extensión de la red

• Definición de segmentos dentro de una red

• Separación de una red de otra.

Estos elementos pueden ser: repetidores, bridges, routers, gateways o switches.

Infraestructura de red

Es el elemento soporte que hace posible que se pueda crear una WAN. La constitución de este tipo de redes se puede soportar mediante uso de las redes públicas de datos o enlaces privados bien alquilados o en propiedad.

La Ley General de las Telecomunicaciones en el nuevo marco de la liberalización de las infraestructuras en atención a la posibilidad de creación de redes propietarias indica:

"La prestación de servicios o la explotación de redes de telecomunicaciones en régimen de auto prestación y sin contraprestación económica de terceros, por las Administraciones Públicas o por los Entes Públicos de ellas dependientes, para la satisfacción de sus necesidades, no precisará de título habilitante.

La prestación o explotación en el mercado, de servicios o redes de telecomunicaciones por las Administraciones Públicas y sus Entes Públicos, directamente o a través de sociedades en cuyo capital participen mayoritariamente requerirá la obtención del título habilitante que corresponda, de entre los regulados en el Título II. Dicha prestación o explotación deberá ser autorizada por la Comisión de Mercado de las Telecomunicaciones, que establecerá las condiciones para que se garantice la no distorsión de la libre competencia, y se realizará por la Administración o el Ente habilitados, con la debida separación de cuentas y con arreglo a los principios de neutralidad, transparencia y no discriminación".

2.3.3 Protocolos y Estándar de comunicación.

Estándares de Red (IEEE)

El Comité 802, o proyecto 802, del Instituto de Ingenieros en Eléctrica y Electrónica (IEEE) definió los estándares de redes de área local (LAN). La mayoría de los estándares fueron establecidos por el Comité en los 80´s cuando apenas comenzaban a surgir las redes entre computadoras personales.

Muchos de los siguientes estándares son también Estándares ISO 8802. Por ejemplo, el estándar 802.3 del IEEE es el estándar ISO 8802.3.

802.1 Definición Internacional de Redes. Define la relación entre los estándares 802 del IEEE y el Modelo de Referencia para Interconexión de Sistemas Abiertos (OSI) de la ISO (Organización Internacional de Estándares). Por ejemplo, este Comité definió direcciones para estaciones LAN de 48 bits para todos los estándares 802, de modo que cada adaptador puede tener una dirección única. Los vendedores de tarjetas de interface de red están registrados y los tres primeros bytes de la dirección son asignados por el IEEE. Cada vendedor es entonces responsable de crear una dirección única para cada uno de sus productos.

802.2 Control de Enlaces Lógicos. Define el protocolo de control de enlaces lógicos (LLC) del IEEE, el cual asegura que los datos sean transmitidos de forma confiable por medio del enlace de comunicación. La capa de Datos-Enlace en el protocolo OSI esta subdividida en las subcapas de Control de Acceso a Medios (MAC) y de Control de Enlaces Lógicos (LLC). En Puentes, estas dos capas sirven como un mecanismo de switcheo modular, como se muestra en la figura I-5. El protocolo LLC es derivado del protocolo de Alto nivel para Control de Datos-Enlaces (HDLC) y es similar en su operación. Nótese que el LLC provee las direcciones de Puntos de Acceso a Servicios (SAP's), mientras que la subcapa MAC provee la dirección física de red de un dispositivo. Las SAP's son específicamente las direcciones de una o más procesos de aplicaciones ejecutándose en una computadora o dispositivo de red.

El LLC provee los siguientes servicios:

802.3 Redes CSMA/CD. El estándar 802.3 del IEEE (ISO 8802-3), que define cómo opera el método de Acceso Múltiple con Detección de Colisiones (CSMA/CD) sobre varios medios. El estándar define la conexión de redes sobre cable coaxial, cable de par trenzado, y medios de fibra óptica. La tasa de transmisión original es de 10 Mbits/seg, pero nuevas implementaciones transmiten arriba de los 100 Mbits/seg calidad de datos en cables de par trenzado.

802.4 Redes Token Bus. El estándar token bus define esquemas de red de anchos de banda grandes, usados en la industria de manufactura. Se deriva del Protocolo de Automatización de Manufactura (MAP). La red implementa el método token-passing para una transmisión bus. Un token es pasado de una estación a la siguiente en la red y la estación puede transmitir manteniendo el token. Los tokens son pasados en orden lógico basado en la dirección del nodo, pero este orden puede no relacionar la posición física del nodo como se hace en una red token ring. El estándar no es ampliamente implementado en ambientes LAN.

802.5 Redes Token Ring. También llamado ANSI 802.1-1985, define los protocolos de acceso, cableado e interfase para la LAN token ring. IBM hizo popular este estándar. Usa un método de acceso de paso de tokens y es físicamente conectada en topología estrella, pero lógicamente forma un anillo. Los nodos son conectados a una unidad de acceso central (concentrador) que repite las señales de una estación a la siguiente. Las unidades de acceso son conectadas para expandir la red, que amplía el anillo lógico. La Interface de Datos en Fibra Distribuida (FDDI) fue basada en el protocolo token ring 802.5, pero fue desarrollado por el Comité de Acreditación de Estándares (ASC) X3T9.

Es compatible con la capa 802.2 de Control de Enlaces Lógicos y por consiguiente otros estándares de red 802.

802.6 Redes de Área Metropolitana (MAN). Define un protocolo de alta velocidad donde las estaciones enlazadas comparten un bus dual de fibra óptica usando un método de acceso llamado Bus Dual de Cola Distribuida (DQDB). El bus dual provee tolerancia de fallos para mantener las conexiones si el bus se rompe. El estándar MAN esta diseñado para proveer servicios de datos, voz y vídeo en un área metropolitana de aproximadamente 50 kilómetros a tasas de 1.5, 45, y 155 Mbits/seg. DQDB es el protocolo de acceso subyacente para el SMDS (Servicio de Datos de Multimegabits Switcheados), en el que muchos de los portadores públicos son ofrecidos como una manera de construir redes privadas en áreas metropolitana. El DQDB es una red repetidora que switchea celdas de longitud fija de 53 bytes; por consiguiente, es compatible con el Ancho de Banda ISDN y el Modo de Transferencia Asíncrona (ATM). Las celdas son switcheables en la capa de Control de Enlaces Lógicos.

Los servicios de las MAN son Sin Conexión, Orientados a Conexión, y/o isócronas (vídeo en tiempo real). El bus tiene una cantidad de slots de longitud fija en el que son situados los datos para transmitir sobre el bus. Cualquier estación que necesite transmitir simplemente sitúa los datos en uno o más slots. Sin embargo, para servir datos isócronos, los slots en intervalos regulares son reservados para garantizar que los datos llegan a tiempo y en orden.

802.7 Grupo Asesor Técnico de Anchos de Banda. Este comité provee consejos técnicos a otros subcomités en técnicas sobre anchos de banda de redes.

802.8 Grupo Asesor Técnico de Fibra Óptica. Provee consejo a otros subcomités en redes por fibra óptica como una alternativa a las redes basadas en cable de cobre. Los estándares propuestos están todavía bajo desarrollo.

802.9 Redes Integradas de Datos y Voz. El grupo de trabajo del IEEE 802.9 trabaja en la integración de tráfico de voz, datos y vídeo para las LAN 802 y Redes Digitales de Servicios Integrados (ISDN's). Los nodos definidos en la especificación incluyen teléfonos, computadoras y codificadores/decodificadores de vídeo (codecs). La especificación ha sido llamada Datos y Voz Integrados (IVD). El servicio provee un flujo multiplexado que puede llevar canales de información de datos y voz conectando dos estaciones sobre un cable de cobre en par trenzado. Varios tipos de diferentes de canales son definidos, incluyendo full duplex de 64 Kbits/seg sin switcheo, circuito switcheado, o canales de paquete switcheado.

802.10 Grupo Asesor Técnico de Seguridad en Redes. Este grupo esta trabajando en la definición de un modelo de seguridad estándar que opera sobre una variedad de redes e incorpora métodos de autenticación y encriptamiento. Los estándares propuestos están todavía bajo desarrollo en este momento.

802.11 Redes Inalámbricas. Este comité esta definiendo estándares para redes inalámbricas. Esta trabajando en la estandarización de medios como el radio de espectro de expansión, radio de banda angosta, infrarrojo, y transmisión sobre líneas de energía. Dos enfoques para redes inalámbricas se han planeado. En el enfoque distribuido, cada estación de trabajo controla su acceso a la red. En el enfoque de punto de coordinación, un hub central enlazado a una red alámbrica controla la transmisión de estaciones de trabajo inalámbricas.

802.12 Prioridad de Demanda (100VG-ANYLAN). Este comité está definiendo el estándar Ethernet de 100 Mbits/seg. Con el método de acceso por Prioridad de Demanda propuesto por Hewlett Packard y otros vendedores. El cable especificado es un par trenzado de 4 alambres de cobre y el método de acceso por Prioridad de Demanda usa un hub central para controlar el acceso al cable. Hay prioridades disponibles para soportar envío en tiempo real de información multimedia.

Modelo TCP/IP

El Protocolo de Control de Transmisiones/Protocolo Internet (Transmisión Control Protocol/Internet Protocol) es un conjunto de protocolos de comunicaciones desarrollado por la DARPA (Defense Advanced Research Projects Agency - agencia de proyectos de investigación avanzada de defensa) para intercomunicar sistemas diferentes. Se ejecuta en un gran número de computadoras VAX y basadas en UNIX, además es utilizado por muchos fabricantes de hardware, desde los de computadoras personales hasta los de macrocomputadoras. Es empleado por numerosas corporaciones y por casi todas las universidades y organizaciones federales de los Estados Unidos.

Telnet

Es un protocolo de comunicaciones que permite al usuario de una computadora con conexión a Internet establecer una sesión como terminal remoto de otro sistema de la Red. Si el usuario no dispone de una cuenta en el ordenador o computadora remoto, puede conectarse como usuario anonymous y acceder a los ficheros de libre distribución. Muchas máquinas ofrecen servicios de búsqueda en bases de datos usando este protocolo. En la actualidad se puede acceder a través de World Wide Web (WWW) a numerosos recursos que antes sólo estaban disponibles usando TELNET.

Ftp (File Transfer Protocol)

Es un protocolo de transferencia de archivos que se utiliza en Internet y otras redes para transmitir archivos. El protocolo asegura que el archivo se transmite sin errores. El sistema que almacena archivos que se pueden solicitar por FTP se denomina servidor de FTP. FTP forma parte del conjunto de protocolos TCP/IP, que permite la comunicación en Internet entre distintos tipos de máquinas y redes.

Smtp (Simple Message Transfer Protocol)

Se usa para transmitir correo electrónico. Es transparente por completo para el usuario, pues estos así nunca se dan cuenta del trabajo del smtp debido a que es un protocolo libre de problemas.

Kerberos

Es un protocolo de seguridad soportado en forma muy amplia. Este utiliza una aplicación especial llamada servidor de autenticidad para validar las contraseñas y esquemas de encriptado. Este protocolo es uno de los mas seguros.

Dns (Domain Name Servise)

Permite a una computadora con un nombre común convertirse en una dirección especial.

Snmp (Simple Network Manager Protocol)

Proporciona mensajes de cola y reporta problemas a través de una red hacia el administrador, usa el udp como mecanismo de transporte.

Rpc (Remote Procedure Call)

Es un conjunto de funciones que permiten a una aplicación comunicarse con otra maquina(servidor). Atiende funciones de programas, códigos de retorno.

Nfs (Network File System)

Conjunto de protocolos desarrollados por Sun MicroSystems para permitir a múltiples maquinas tener acceso a las direcciones de cada una de las tras de manera transparente.

Tftp (Trivial Ftp)

Es un protocolo de transferencia de archivos muy sencillo que carece de seguridad. Ejecuta las mismas tareas que ftp pero usando un udp como protocolo de transporte.

Tcp

Es un protocolo de comunicación que proporciona transferencia confiable de datos. Es responsable de ensamblar los datos pasados de aplicaciones de capas superiores hacia paquetes estándar y asegurar que los datos se transfiera en forma segura.

2.3.4 Frame Relay

Frame Relay (F.R.) es una alta tecnología de telecomunicaciones de alta velocidad utilizada para enviar información de redes LAN, SNA, aplicaciones de voz, etc.

Frame Relay es una forma de enviar información sobre una red de área ancha (WAN) que divide la información en tramas o paquetes. Cada trama tiene una dirección que la red utiliza para determinar su destino. Las tramas viajan a través de una serie de switches de la red Frame Relay y llegan a su destino.

Es especialmente efectivo para el tráfico en ráfagas de las LAN. Ofrece alta velocidad efectiva (throughput) y confiabilidad.

Una red Frame Relay consiste en "puntos finales" (Pcs, servidores, etc.), equipos de acceso frame relay (bridges, enrutadores, hosts, dispositivos de acceso a F.R.) y dispositivos de red (switches, enrutadores de red, multiplexores T1/E1).

Para acceder la red usando una interfaz estándar F.R., se debe utilizar un equipo de acceso a Frame Relay, el cual es responsable de entregar las tramas a la red en el formato establecido. El trabajo del dispositivo de red es conmutar o enrutar la trama a través de la red, al dispositivo destino apropiado.

Frame Relay ofrece a los usuarios la capacidad de mejorar el rendimiento (tiempo de respuesta), y reduce los costos de transmisión para un importante número de aplicaciones de red. Para ser efectivo requiere que se den las siguientes condiciones:

Frame Relay es un protocolo que provee la capacidad de establecer las conexiones (llamadas) y transferir los datos a través de éstas. El establecimiento de la llamada ocurre en el tercer nivel del modelo OSI. Una vez la conexión se establece, comienza la parte principal del trabajo: la transferencia de datos. Para esta parte solo se utiliza una parte del nivel de enlace, y todo el nivel físico.

Frame Relay realiza solo detección de errores, pero no corrección. Esta tarea se deja para los niveles superiores usados por los dispositivos inteligentes en cada punto de la red, los cuales proveen la integridad de los datos punto a punto.

Como Frame Relay permite que los protocolos punto a punto realicen retransmisiones y recuperación de errores, se requiere menos procesamiento en los nodos de la red y, consecuentemente, menos retardo a través de la red. Todas las tramas buenas son procesadas rápidamente, y las erradas son simplemente descartadas y retransmitidas por los sistemas finales.

Esta capacidad habilita a los nodos a pasar el tráfico de datos más rápido, permitiendo altos volúmenes de tráfico y mayores velocidades del canal, provistos por la red sin necesidad de incrementar el costo o tamaño de los equipos.

Frame Relay es un protocolo de acceso que especifica un conjunto de procedimientos que manejan el movimiento de datos en una WAN.

Como X.25, Frame Relay es un protocolo de acceso a la red orientado al paquete, lo cual hace que sea adecuado para aplicaciones con datos en ráfaga. Los protocolos orientados al paquete proveen una forma de asignar el ancho de banda de forma inteligente, para corrientes individuales de tráfico en una base por demanda, en lugar de asignar anchos de banda permanentes. Estos protocolos agrupan los datos en paquetes discretos o tramas, junto con información de control y manejo del mismo. Esto permite que el tráfico de varias fuentes sea multiplexado por medio de una sola interfaz en la red. Los paquetes pueden ser enviados a través de la interfaz tan pronto como se tenga ancho de banda disponible. Cuando no hay tráfico en un canal particular, no se envían paquetes, y el ancho de banda está libre para ser utilizado por otros canales.

La tecnología Frame Relay se basa en el uso de circuitos virtuales (Vcs), los cuales son caminos de datos de doble vía, definidos por software entre dos puertos que actúan como líneas privadas en la red. Existen dos tipos de conexiones:

Son inicialmente definidos como una conexión entre dos sitios. Son establecidos por un operador de la red, por medio de un sistema de administración de red. PVCs nuevos pueden ser adicionados cuando se tiene una demanda para nuevos sitios, ancho de banda adicional, enrutamiento alterno, o cuando nuevas aplicaciones requieren que puertos existentes se hablen entre ellos.

PVCs son caminos fijos, no disponibles por demanda o en una base de llamada - por - llamada. Aunque el camino actual tomado a través de la red puede variar de tiempo en tiempo, cuando se hace un reenrutamiento, el cominenzo y final del circuito no cambian. Por lo tanto, PVC es como un circuito dedicado punto a punto.

Están disponibles para una base de llamada - por - llamada. Al establecer una llamada usando el protocolo de señalización SVC (0.933) se puede comparar al uso de un teléfono normal; los usuarios especifican una dirección de destino parecida a un número telefónico.

Implementar SVCs en la red es más complejo que usar PVCs, pero es transparente a los usuarios. Primero, la red puede establecer las conexiones dinámicamente basada en los pedidos de los usuarios. La red debe establecer rápidamente la conexión y disponer el ancho de banda basada en los pedidos del usuario. Finalmente, la red debe seguir la pista de la llamada y facturar de acuerdo a la cantidad de servicio suministrado.

El formato definido por el protocolo LAPF se puede ver en la figura 7.2. El formato es similar al LAPB, pero con una omisión: no hay campo de control. Esto tiene las siguientes implicaciones:

Las banderas delimitan el comienzo y el final de la trama.

El campo de dirección tiene una longitud por defecto de dos octetos y puede ser extendido a 3 o 4 octetos. Lleva un identificador de conexión del enlace de datos (DLCI) de 10, 17 o 24 bits. El DLCI tiene la misma función que el número de circuito virtual en X.25, permite que múltiples conexiones lógicas Frame Relay sean multiplexadas sobre un único canal.

Al igual que en X.25, el identificador de la conexión tiene solo significancia local; cada lado de la conexión lógica asigna su propio DLCI del conjunto de números locales no usados, y la red debe asociar uno con el otro. La alternativa de utilizar los mismos DLCI en ambos lados, requiere algún tipo de manejo global de los valores DLCI.

La longitud del campo de dirección y, por tanto del DLCI, está determinada por los bits de extensión del campo de dirección (EA).

El bit (C/R) de comando / respuesta es de aplicación específica y no es utilizado por el protocolo Frame Relay estándar.

Los siguientes bits tienen que ver con el control de congestión:

El campo de información contiene los datos del nivel superior que serán transmitidos. La longitud máxima permitida en este campo puede variar, dependiendo de los requerimientos de diseño de la red, de 262 a 8000 o más octetos.

El siguiente campo es el de verificación de secuencia de la trama (FCS), y hace la verificación de errores. Se utiliza la técnica de CRC. Si el FCS del transmisor es igual al del receptor significa que la integridad de la trama se ha conservado.

Los objetivos de control de congestión en Frame Relay son:

El protocolo Frame Relay ha sido desarrollado para maximizar la velocidad efectiva y la eficiencia, una consecuencia de esto es que los nodos de la red no pueden controlar el flujo de tramas que vienen de un suscriptor o de otro nodo usando el típico protocolo de control de flujo por corrimiento de ventana.

El control de congestión es responsabilidad tanto de la red como de los usuarios. La red monitorea el grado de congestión, mientras que los usuarios controlan la congestión limitando el flujo de tráfico.

Como último recurso, una red Frame Relay debe descartar tramas para solucionar la congestión. Como cada nodo de la red tiene memoria finita disponible para encolar tramas, es posible que una cola se desborde, necesitando descartar ya sea la trama más reciente o alguna otra.

El servicio Frame Relay incluye el concepto de velocidad de información comprometida (Committed Information Rate - CIR), que es el mínimo número de bits por segundo garantizados para ser aceptados por la red, aún en condiciones anormales de tráfico. Cualquier dato transmitido por encima del CIR es vulnerable a ser descartado en el evento de congestión en la red. A pesar del uso del término "comprometida", en casos de extrema congestión, la red puede verse forzada a proveer un servicio menor al CIR para una desconexión dada. Sin embargo, cuando se deben descartar tramas, la red descartará primero la de conexiones que están excediendo su CIR, antes que descartar las tramas que están dentro de él.

En teoría, cada nodo Frame Relay debe administrar sus asuntos de tal forma que el agregado de CIRs de todas las conexiones de todos los sistemas pertenecientes al nodo, no exceda la capacidad de este. Además, el agregado de los CIRs no debe exceder la velocidad física de datos a través de la interfaz red-usuario, conocida como la velocidad de acceso (Access Rate AR):

AR ³ S CIRi

Para PVCs, el CIR para cada conexión debe ser negociada en el momento de hacer la conexión usuario-red.

Para SVCs, el parámetro de CIR es negociado en el momento de establecer la conexión por el protocolo de control de llamada.

El CIR provee una forma de discriminación de tramas determinando las que se pueden descartar en caso de congestión.

2.3.3 Banda Ancha

Las siglas de ABA significan Acceso a

Banda Ancha.

ABA funciona sobre una tecnología llamada ADSL que le permite a Cantv aprovechar

la infraestructura sobre la que actualmente funciona el servicio telefónico

(Pares de cobre), para ofrecer acceso a Internet a velocidades bastante

superiores a las de un acceso discado, mejor conocido como Dial Up ó discado.

La tecnología ADSL pertenece a una familia de tecnologías conocidas como XDSL. Las siglas en inglés de ADSL significan Assymetric Digital Subscriber Line lo que en español viene a ser traducido como Línea de Abonado Digital Asimétrica. El adjetivo de asimétrico indica que las velocidades de envío y recepción de información no son idénticas. ADSL permite compartir una porción del rango de frecuencias que pasa por el par de cobre telefónico sin interferir con el servicio de voz ya que las frecuencias utilizadas son distintas.

Podemos imaginar el par de cobre telefónico como una autopista de varios canales donde uno de ellos es utilizado para el viaje de voz, otro es utilizado para enviar datos y otro para la recepción. En el caso de los canales de datos el de recepción es mucho más grande que el de envío. Esto es así porque la tecnología ADSL fue pensada para el uso de Internet donde la cantidad de información recibida generalmente es mayor que la enviada.

La velocidad a la cual es enviada la información de datos es conocida como Upstream. Por el otro lado la velocidad de recepción es conocida como Dowstream. Ambas velocidades son medidas en Kbps (Kilobytes per second).

2.3.4 Acceso Remoto

| El acceso remoto permite a los viajeros, fuerza de venta móvil y empleados accesar a la red de la corporación desde una ubicación remota, sólo los usuarios autorizados podrán realizar esta conexión.

Al usar las redes privadas virtuales, cada uno de los usuarios con acceso debe ser configurado con algoritmos de criptografía y llaves de encriptación. Sin una llave correcta, el usuario no podrá accesar de manera remota a la red usando VPDN. Para muchas empresas este nivel de seguridad es suficiente.

Si este sistema de Autenticación de los usuarios no es suficiente, existen métodos adicionales que pueden ser implementados. Un método simple es requerir al usuario un Login y Password cada vez que este se conecte a la corporación de manera remota vía VPDN. La debilidad de este sistema se basa en la elección del Password. Muchos usuarios eligen Password fáciles de recordar.

2.3.5 Redes Privadas Virtuales ( VPN)

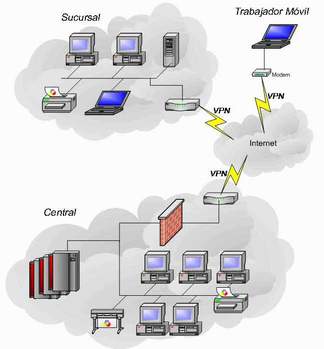

Una Virtual Private Network (VPN) es un sistema para simular una red privada sobre una red pública, por ejemplo, Internet. Las VPNs son una alternativa a la conexión WAN mediante caras líneas dedicadas y al servicio RAS, bajando los costos de éstos y brindando los mismos servicios.

El ejemplo más común es la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet; también permitir a los trabajadores móviles la conexión desde su casa a la red interna, todo esto utilizando la infraestructura de Internet. Ver figura 1

Figura 1:

Fuente : GND Informática S.L. 2004

En los últimos años las redes se han

convertido en un factor crítico para cualquier organización. Cada vez en mayor

medida, las redes transmiten información vital, por tanto dichas redes cumplen

con atributos tales como seguridad, fiabilidad, alcance geográfico y efectividad

en costos.

Se ha demostrado en la actualidad que las redes reducen en tiempo y dinero los

gastos de las empresas, eso ha significado una gran ventaja para las

organizaciones sobre todo las que cuentas con oficinas remotas a varios

kilómetros de distancia, pero también es cierto que estas redes remotas han

despertado la curiosidad de algunas personas que se dedican a atacar los

servidores y las redes para obtener información confidencial.

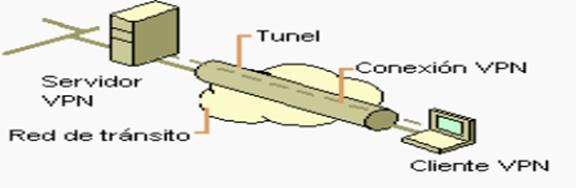

2.3.5 Tecnología de túnel

Las redes privadas virtuales crean un túnel o conducto de un sitio a otro para transferir datos a esto se le conoce como encapsulación además los paquetes van encriptados de forma que los datos son ilegibles para los extraños, ver figura 2.

El servidor busca mediante un ruteador la dirección IP del cliente VPN y en la red de transito se envían los datos sin problemas

Figura 2.

Fuente : http://www.monografias.com/trabajos11/repri/repri.shtml

2.3.6 Requerimientos Básicos de una VPN

Por lo general cuando se desea implantar una VPN hay que asegurarse que esta proporcione:

.- Identificación de usuario

.- Administración de direcciones

.- Codificación de datos

.- Administración de claves

.- Soporte a protocolos múltiples

.- Identificación de usuario

La VPN debe ser capaz de verificar la identidad de los usuarios y restringir el acceso a la VPN a aquellos usuarios que no estén autorizados. Así mismo, debe proporcionar registros estadísticos que muestren quien acceso, que información y cuando.

Administración de direcciones

La VPN debe establecer una dirección del cliente en la red privada y debe

cerciorarse que las direcciones privadas se conserven así.

Codificación de datos

Los datos que se van a transmitir a través de la red pública deben ser

previamente encriptados para que no puedan ser leídos por clientes no

autorizados de la red.

Administración de claves

La VPN debe generar y renovar las claves de codificación para el cliente y el

servidor.

Soporte a protocolos múltiples

La VPN debe ser capaz de manejar los protocolos comunes que se utilizan en la

red pública. Estos incluyen el protocolo de Internet(IP), el intercambio de

paquete de Internet(IPX) entre otros.

2.3.6 Herramientas de una VPN

.-VPN Gateway

.-Software

.-Firewall

.-Router

.-VPN Gateway

.-Dispositivos con un software y hardware especial para proveer de capacidad a

la VPN

.- Software

Esta sobre una plataforma PC o Workstation, el software desempeña todas las

funciones de la VPN.

2.3.7 Ventajas de una VPN

La principal ventaja de usar una VPN es que permite disfrutar de una conexión a red con todas las características de la red privada a la que se quiere acceder. El cliente VPN adquiere totalmente la condición de miembro de esa red, con lo cual se le aplican todas las directivas de seguridad y permisos de un ordenador en esa red , pudiendo acceder a la información publicada para esa red privada: bases de datos, documentos internos, etc. a través de un acceso público. En el caso de acceso remoto, la VPN permite al usuario acceder a su red corporativa, asignándole a su ordenador remoto las direcciones y privilegios de la misma, aunque la conexión la haya realizado por medio de un acceso a Internet público. Esto resulta muy conveniente para personal que no tiene lugar fijo de trabajo dentro de la empresa, como podrían ser vendedores, ejecutivos que viajan, personal que realiza trabajo desde el hogar, etc.

Resumiendo: se aprovecha el bajo coste del acceso a Internet, al que se añaden técnicas de encriptación fuerte para conseguir seguridad y se simulan las clásicas conexiones punto a punto y el acceso remoto. De esta forma, un usuario o una sede remota que se conecta a traves de Internet a su organización y establece un túnel VPN puede estar funcionando como si estuviera dentro de la misma.

2.4 Seguridad

La seguridad en el ámbito telemático es muy importante abarcando desde la puesta en marcha de una red privada hasta la integridad de la información que se envía en un correo electrónico.

Así, la seguridad busca la protección de los recursos ante a las distintas

amenazas que puedan surgir de entornos hostiles, y, en menor medida, frente a

situaciones fortuitas.

2.4.1 Firewall.

Existen varios modelos y configuraciones de firewalls, pero la idea básica detrás de éstos siempre es la misma. La organización debe permitir a los usuarios desde una red protegida, por ejemplo una red corporativa, tener acceso a una red pública, como Internet, y al mismo tiempo poner servicios y productos de la compañía a disposición de esta red pública.

El problema es que cuando una compañía se conecta a Internet sin que se hayan implementado medidas de seguridad apropiadas, esta organización queda expuesta a los ataques de otros servidores en Internet. No solo la red corporativa se vuelve vulnerable al acceso no autorizado, sino que también lo hacen todos los servidores en la misma.

Por consiguiente, cuando una organización empiece a planear cómo proteger la red de las amenazas que puede traer Internet, se debe comenzar pensando en las políticas de seguridad. Sin embargo, incluso antes de pensar en ello, debe definir cómo y cuáles servicios de información pondrá disponibles a Internet. Como señala Goncalves 2001 “ Antes que nada, ratifique que su servidor sea seguro. Tendrá que bloquear el acceso de entrada no autorizada…” Pag 259.

Siguiendo este mismo orden de ideas se puede decir que un Firewall es lo que separa una red protegida de una red sin protección, Internet. Este somete a revisión y filtra todas las conexiones que llegan desde Internet a la red protegida ( corporativa) y viceversa, a través de un solo control de seguridad concentrado. Un Firewall previene que los usuarios no puedan alcanzar Internet desde una red interna, o viceversa, a menos que pase a través de este control ( conocido como choke-hold firewall o firewall de bobina de control).

2.4.2 Ventajas y Desventajas de los Firewall.

Además de las bitácoras y las estadísticas, existen muchas otras ventajas de usar firewalls. A pesar de estas ventajas, se debe estar consciente de que también existen varias desventajas: cosas contra los cuales no puede proteger los firewalls, como restricciones de acceso, amenazas de las puertas traseras y vulnerabilidad de hackers interno entre otras.

2.4.3 Consideraciones Generales cuando se instala un Firewall

La tecnología Internet proporciona una infraestructura de comunicaciones global rentable que permite acceso al mundo entero para los empleados, clientes, vendedores, proveedores y socios importantes. Esta es Una mejora importante para compartir la información y la colaboración, pero también expone a la organización a nuevos riesgos y amenazas.

El control de acceso protege a una organización de amenazas a la seguridad al especificar y hacer cumplir estas especificaciones de los que puede salir y entrar de la red de la organización. Un elemento clave del control de acceso es estar consciente de todos los servicios y las aplicaciones subyacentes.

2.4.4 Políticas de Seguridad.

La decisión de instalar un firewall puede estar directamente influenciada por dos niveles de política de red: Instalación y Uso de sistema.

La política de acceso a red que define los servicios que se permitirán o negarán de manera explicita desde la red restringida es la política de más alto nivel. También define cómo se utilizarán estos servicios. La política de más bajo nivel define cómo el firewall restringirá en realidad el acceso y determinara los servicios especificados en la política de nivel superior. Sin embargo su política no debe volverse un documento aislado olvidado. Es imprescindible que la política de seguridad de red se vuelva parte de la política de seguridad de la organización. A continuación se mencionan algunas políticas de seguridad:

.- Política de Flexibilidad.

.- Política de acceso a los servicios.

.- Política de diseño de firewall.

.- Política de Información.

.- Política de marcado al interior y exterior.

.- Autenticación avanzada.

.- Filtrado de paquetes.

2.5 Bases Legales

Los basamentos legales que se tomaran para el desarrollo de la investigación están orientado a la Ley Organiza de Telecomunicaciones ya que Esta Ley tiene por objeto establecer el marco legal de regulación general de las telecomunicaciones, a fin de garantizar el derecho humano de las personas a la comunicación y a la realización de las actividades económicas de telecomunicaciones necesarias para lograrlo, sin más limitaciones que las derivadas de la Constitución y las leyes.

ARTICULO 2.- Los objetivos generales de esta Ley son:

1. Defender los intereses de los usuarios, asegurando su derecho al acceso a los servicios de telecomunicaciones, en adecuadas condiciones de calidad, y salvaguardar, en la prestación de estos, la vigencia de los derechos constitucionales, en particular el del respeto a los derechos al honor, a la intimidad, al secreto en las comunicaciones y el de la protección a la juventud y la infancia. A estos efectos, podrán imponerse obligaciones a los operadores de los servicios para la garantía de estos derechos.

2. Promover y coadyuvar el ejercicio del derecho de las personas a establecer medios de radiodifusión sonora y televisión abierta comunitarias de servicio público sin fines de lucro, para el ejercicio del derecho a la comunicación libre y plural.

3. Procurar condiciones de competencia entre los operadores de servicios.

4. Promover el desarrollo y la utilización de nuevos servicios, redes y tecnologías cuando estén disponibles y el acceso a éstos, en condiciones de igualdad de personas e impulsar la integración del espacio geográfico y la cohesión económica y social

5. Impulsar la integración eficiente de servicios de telecomunicaciones.

6. Promover la investigación, el desarrollo y la transferencia tecnológica en materia de telecomunicaciones, la capacitación y el empleo en el sector.

7. Hacer posible el uso efectivo, eficiente y pacífico de los recursos limitados de telecomunicaciones tales como la numeración y el espectro radioeléctrico, así como la adecuada protección de este último.

8. Incorporar y garantizar el cumplimiento de las obligaciones de Servicio Universal, calidad y metas de cobertura mínima uniforme, y aquellas obligaciones relativas a seguridad y defensa, en materia de telecomunicaciones.

9. Favorecer el desarrollo armónico de los sistemas de telecomunicaciones en el espacio geográfico, de conformidad con la ley.

10. Favorecer el desarrollo de los mecanismos de integración regional en los cuales sea parte la República y fomentar la participación del país en organismos internacionales de telecomunicaciones.

11. Promover la inversión nacional e internacional para la modernización y el desarrollo del sector de las telecomunicaciones.

ARTICULO 50.- La Comisión Nacional de Telecomunicaciones, en coordinación con el Ministerio de Infraestructura, establecerá como prioridad a los efectos de alcanzar progresivamente las obligaciones del Servicio Universal las siguientes prestaciones:

1. Que todos las personas puedan recibir conexión a la red telefónica pública fija y acceder a la prestación del servicio telefónico fijo disponible para el público. La conexión debe ofrecer al usuario la posibilidad de emitir y recibir llamadas nacionales e internacionales y permitir la transmisión de voz, texto y datos.

2. Que los abonados al servicio telefónico dispongan, gratuitamente, de una guía telefónica, actualizada e impresa y unificada para cada ámbito territorial. Todos los abonados tendrán derecho a figurar en las guías y a un servicio de información nacional sobre su contenido, sin perjuicio, en todo caso, del respeto a las normas que regulen la protección de los datos personales y el derecho a la intimidad.

3. Que exista una oferta suficiente de teléfonos públicos de pago en el dominio público, en todo el espacio geográfico venezolano.

4. Que todas las personas tengan acceso a la red mundial de información Internet.

5. Que los usuarios discapacitados o con necesidades sociales especiales tengan acceso al servicio telefónico fijo disponible al público, en condiciones equiparables a las que se ofrecen al resto de usuarios.

2.6 Definición de Términos Básicos

Según Tamayo (2000); la definición de Términos Básicos “es la aclaración del sentido en que se utilizan las palabras o conceptos empleados en la identificación y formulación del problema” ( p.78) Estas definiciones ayudaran a obtener una mejor orientación e ideas de la situación que se plantea.

ANSI : (Instituto Nacional Estadounidense de Estándares),

Anuncio del estado de enlace : Describe el estado de un enrutador o red.

ARP: Protocolo de resolución de direcciones.

Banda Amplia : (broadband) Característica de cualquier red que multiplaza varias portadoras de red independientes en un solo cable.

Banda Base: Características de cualquier tecnología de red que utiliza una frecuencia de portadora única y requiere que todas las estaciones conectadas a la red participen en todas las transmisiones.

Calidad de Servicio : (QoS, por su siglas en ingles) Nivel de servicio requerido por una aplicación, por lo general descrito en una red por parámetros como retrasos, ancho de banda e inestabilidad.

Compuerta: Término Internet original para lo que ahora se llama enrutador o de una manera más precisa enrutador IP.

Conexión directa: Conexión en la cual una computadora se integra verdaderamente a Internet o esta conectada directamente a Internet sin un intermediario como una computadora anfitriona.

Dirección IP: Numero de 32 bits que representa la dirección de un dispositivo en internet.

Dominio : En Internet, parte de una jerarquía de nomenclatura.

Enrutador: Sistema responsable de la toma de decisiones sobre cuál de varias rutas seguirá el tráfico de red.

Medio Físico: Cualquier medio en el mundo físico para transferir señales entre el sistema OSI.

RFC : (Solicitud de comentarios) Serie de documentos, que comenzó en 1969, la cual describe el conjunto de protocolos Internet y experimentos relacionados.

CAPITULO III

MARCO METODOLÓGICO

La definición de la metodología a utilizar es sumamente importante para el tipo de estudio que se basa en el análisis de una situación o problema, donde se busca una explicación de su origen o naturaleza, causa, efecto, así como también la posible solución al mismo.

Tipo de Investigación

Esta investigación se inserta dentro del criterio y característica de un proyecto factible, el cual según U.P.E.L. (2.002) es aquel que:

Consiste en la investigación, elaboración y desarrollo de una propuesta de un modelo operativo viable para solucionar problemas, requerimientos o necesidades de organizaciones o grupos sociales; puede referirse a la formulación de políticas, programas, tecnologías, métodos o procesos. El Proyecto debe tener apoyo en una investigación de tipo documental, de campo o un diseño que incluya ambas modalidades. (p.7)

En este sentido, el estudio está dirigido a la realización de un Diseño de un sistema de comunicaciones entre las sucursales de Balgres basado en VPN, que permita solucionar los problemas presentes en los Dptos. de Administrativos de la empresa Balgres, en cuanto a la comunicaciones y transmisión de los datos con las aplicaciones administrativas.

Diseño de la Investigación

Hernandez R., Fernandez C. y Baptista P. (1.998) comenta lo siguiente “el Diseño señala al investigador lo que debe hacer parta alcanzar sus objetivos de estudio, contestar las interrogantes que se han planteado y analizar la certeza de las hipótesis formuladas en un contexto en particular”. (p.106)

Luego de haber definido los objetivos de la investigación se creara un plan estratégico, el cual determinara actividades sucesivas y organizadas seguidas para el proceso de recolección, análisis e interpretación de los datos necesarios para el desarrollo de la investigación

Conforme a lo antes expuesto, se considera que el diseño utilizado en el Diseño de un sistema de comunicaciones entre las sucursales de Balgres basado en VPN, se basa en la aplicación del Diseño de Campo Tipo Encuesta. Al respecto Tamayo y Tamayo (2.000) expresa: “Exclusivo de las ciencias Sociales. Parte de la premisa de que si queremos conocer algo sobre el comportamiento de las personas lo mejor es preguntarlo directamente a ellas. Es importante en este diseño determinar la validez del muestreo” (p.71)

Bajo esta perspectiva, el diseño de la presente investigación se enfoca hacia la obtención de datos a partir de la formulación de preguntas a un grupo representativo de la población objeto de estudio.

Población

Según Tamayo y Tamayo (2.000): la define como:

Una población esta determinada por sus características definitorias, por tanto, el conjunto de elementos que posea esta característica se denomina población: la cual es la totalidad del fenómeno a estudiar en donde las unidades de población poseen una característica común, la cual se estudia y da origen a los datos de la investigación. (p.114)

La población estará integrado por (10) personas las cuales están conformada de la siguiente manera, Charallave (sucursal el supermercado de la Cerámica) 3 Personas , Caracas (sucursal El museo de la Cerámica) 2 personas, y en San Francisco de Yare (La planta Balgres) 5 Personas . Estas son las que llevan a cabo la ejecución del proceso de ejecución de las aplicaciones administrativas entre las tiendas y la planta, las cuales le permitirá al investigador conocer su visión como usuarios del servicio.

De acuerdo a lo expuesto anteriormente la población correspondiente a esta investigación es de tipo finita y reducida, quedando definida de la siguiente manera:

Cuadro N# 1

|

POBLACION |

CANTIDAD |

|

|

Supermercado De la Cerámica (Charallave) |

Gerente de Tienda, Cajera y Vendedora |

03 |

|

Museo de la Cerámica (Caracas) |

Gerente de Tienda y Vendedora |

02 |

|

Planta Balgres (San Francisco de Yare) |

Un supervisor de contabilidad, Un Contador y tres asistentes |

05 |

Total 10

Muestra

La muestra representara una porción del universo o población objeto de estudio a la cual se le aplican las técnicas e instrumentos de recolección de datos, con la finalidad de recabar la información necesaria. Tamayo y Tamayo (2.000) definen la muestra como “Parte representativa de la población que se investiga”. (p.218)

Para el presente estudio, no se aplicaran criterios muéstrales , es decir, no se consideró necesario la captación de una muestra que represente la totalidad de la población, debido a que dicho universo esta conformado por un grupo reducido de individuos que suman un total de 10 personas, siendo así, una población pequeña y finita. Al respecto Balestrini, A. Mirian (1.998) expresa que “con excepción de los casos de los universos pequeños, es importante seleccionar sistemáticamente en una muestra, cada unidad representativa de la población…” (p.123). Como expone el autor, en el caso de las poblaciones reducidas y finitas, existe una excepción que la aparta de la necesidad e importancia de realizar la selección de una muestra representativa de la población.

Dada las características de la población en la presente investigación, se tomara como unidades de indagación y estudio a todos los individuos que la integran, los cuales cuentan con las características necesarias para el buen resultado de la aplicación de los instrumentos de recolección, estos permitirán obtener información clara y útil, que servirá de apoyo para el desarrollo de la presente investigación.

Técnicas e Instrumentos de Recolección de Datos

Hurtado de Barrera, J (1.998) expresa que “Las técnicas de recolección de datos comprenden procedimientos y actividades que le permiten al investigador obtener la información necesaria para dar respuestas a su pregunta de investigación.” (p.409)

Técnicas

La recolección de los datos relevantes para la investigación se llevara a cabo mediante la aplicación de la Técnica de la Encuesta, la cual ha sido definida por: Tamayo Tamayo. (2.000) como “un método o técnica que consiste en obtener información acerca de un grupo de individuo” (p. 125).

Instrumentos

Los Instrumentos de Recolección de Datos son aquellos que:

Constituyen un conjunto de pautas e instrucciones que orientan la atención del investigador hacia un tipo de información especifica para impedir que se aleje del punto de interés; los instrumentos le indican que tipo de pregunta hacer y con cuál contenido, o cuales situaciones observar y en que momento. (op. cit., p. 409)

Los instrumentos representaran cualquier recurso de que pueda valerse el investigador para acercarse a los fenómenos y extraer de ellos información.

Los instrumentos de recolección de datos que se aplicaran serán:

El cuestionario: Definido por Hurtado J., (1.998) como: “un instrumento que agrupa una serie de preguntas relativas a un evento o temática en particular, sobre el cual el investigador desea obtener información”. (p.449)

Se elaborara un cuestionario dirigido a la población objeto a estudio, conformado por una portada donde se especifican las instrucciones y la segunda parte que contendrá los ítems con respuestas cerradas, de varias alternativas previamente delimitadas.

En referencia a la elaboración de este cuestionario, se utilizara la escala de likert, la cual:

Consiste en un conjunto de ítems presentados en forma de afirmaciones o juicios referidos al evento o situación, acerca del cual se quiere medir la actitud, de modo tal que las personas encuestadas debe manifestar su actitud, de modo tal que las personas, encuestadas debe manifestar sus reacción ante cada afirmación o juicio, seleccionando alguna de las alternativas propuestas en la escala. (op.cit. p.459)

En la presente investigación, específicamente para este cuestionario dirigido a la población, se van a establecer los siguientes criterios como unidades de medición de las interrogantes. (Ver cuadro 3)

Cuadro 3

Escala de Medición para las Opciones del Cuestionario

|

Criterios |

Nivel |

|

Siempre |

5 |

|

Casi-Siempre |

4 |

|

Algunas Veces |

3 |

|

Casi-Nunca |

2 |

|

Nunca |

1 |

Fuente: Elaborada por el autor, (2005)

Validez y Confiabilidad del Instrumento

Estos son dos requisitos que debe reunir todo instrumento de medición para cumplir eficazmente su cometido, es decir, medir. La validez implica relevancia respecto de la variable a medir, mientras que la Confiabilidad implica consistencia respecto de los resultados obtenidos.}

Validez

Según Morin de V., Magali (2.000), dice que “La validez del estudio se refiere a que el instrumento mida lo que realmente se desea medir, en ese momento. Una prueba que tenga validez para una situación, quizás no lo tenga para otra”. (p.96)

La validez de contenido, es definida por la Universidad pedagógica Experimental Libertador, (2.000) como: “aquella donde retrata de determinar hasta donde los ítems de un instrumento son representativos del dominio o universo de contenido de la propiedad que desea medir, es una cuestión de juicio”. (p.s/n)

La validez de los instrumentos de recolección de información será medida utilizando la validez de contenido, mediante juicios de expertos, es decir, tres especialistas en las áreas de Informática, Metodología y estadística, estos emitiran su opinión sobre el contenido y congruencia que posea el instrumento en cuanto a la formulación de los ítems, si estos miden las variables que se encuentran en estudio, claridad en la formulación de los mismos, entre muchos otros criterios que permitirán la buena y correcta construcción del instrumento, para que al momento de su aplicación a la población en estudio, pudieran originar resultados válidos y precisos.

Confiabilidad

La confiabilidad “es la capacidad del instrumento para arrojar datos o mediciones que correspondan a la realidad que se pretende conocer, o sea, la exactitud de la medición, así como a la consistencia o estabilidad de la medición en diferentes momentos”. (op. cit., p. 98) La exclusión de error tiene gran importancia dentro de los instrumentos de recolección de información, ya que el investigador necesita tener la confianza de que los resultados recopilados con los instrumentos en cuestión, se aproximen al valor verdadero que se requiere medir.

A fin de evaluar la confiabilidad del instrumento utilizado, se propone la aplicación del método que se explica a continuación:

El coeficiente de confiabilidad Alpha de Cronbach, los resultados deben oscilar entre 0 y 1, lo que indica que mientras éstos se acerquen más a 1, el instrumento tendra una mayor confiabilidad.

Esta técnica es aplicable es casos donde los ítems constan de varias alternativas de respuesta; la formula para su calculo es la siguiente

|

α = K/K-1 * ( 1- ∑ Si²/∑ St²)

|

Fuente : Metodología de la investigación Holistica, Hurtado, 1998, (pag 426)

Previamente a la aplicación de la formula, se hace necesario realizar una seria de calculos; en este caso, el investigador presentara los resultados en un cuadro para su mejor comprensión.

Cuadro 4

Alpha de Cronbach para el Cuestionario

|

Datos |

Donde |

|

∑ Si² |

Varianza de cada ítem |

|

∑ St² |

Varianza de Instrumento |

|

K |

Número de Ítems del Instrumento |

Fuente : Elaborado por el autor, 2005

Técnica de Análisis de los Datos

Para el análisis de datos se aplicara la Técnica de Análisis de Contenido, la cual permitirá describir, determinar y comparar tendencias, intenciones, o valores reflejados mediante una descripción objetiva y sistemática del contenido de diversos recursos que permitirán abordar los eventos de estudio, textos entre otros.

Así mismo se aplicara la Técnica Estadística de Análisis Descriptivo, puesto que la intención es conocer la frecuencia con que se presenta o aparece un hecho según la opinión de los encuestados, para tal fin se utilizaran Distribuciones de Frecuencias

CRONOGRAMA DE ACTIVIDADES

|

Cronograma |

|

2005

|

Actividades |

Enero |

Febrero |

Marzo |

Abril |

Mayo |

|||||||||||||||

|

|

3/7 |

10/14 |

17/21 |

24/28 |

1/5 |

7/12 |

14/19 |

22/26 |

1/5 |

7/12 |

14/19 |

22/26 |

29/2 |

4/9 |

11/16 |

18/30 |

2/7 |

9/14 |

16/21 |

23/31 |

|

1.-Elección del Tema |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.-Planteamiento de los Objetivos |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3.-Justificación de la Investigación |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4.-Esquema del Marco Teórico |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5.-Desarrollo del Marco Teórico |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6.-Esquema del Marco Metodológico |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7.-Selección del tipo y diseño de la Investigación |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

8.-Selección de población y muestra |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

9.-Validez y Confiabilidad |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

10.Propuesta de la Plataforma |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BIBLIOGRAFIA

Arias G. Fidias (1999). El proyecto de Investigación. Caracas : EPITESME

Balestrini A., Mirian (1998) Como se elabora el proyecto de Investigación. (2da. Ed.) Venezuela : BL Consultores Asociados, Servicio Editorial.

Goncalves, Marcus. (2002). Manual de Firewalls. Mc Graw – Hill. México. Dtto. Federal. México.

Hernandez , S., Fernadez , C y Batista ( 1998). Metodología de la Investigación. Mc Graw – Hill (2da. Ed.) México. Dtto. Federal. México.

Hurtado de B, Jacqueline (1998). Metodología de la Investigación Holistica. Editorial Sypal. Caracas.

Ley Organica de Telecomunicaciones (2000) República Bolivariana de Venezuela.

Morin de V., Magali(2000). Metodología de la Investigación, Segunda Edición.

Sabino, Carlos. (1996) El proceso de la Investigación. Editorial Panapo. Caracas. Dtto. Federal. Venezuela.

Tamayo y Tamayo (2000). El proceso de la Investigación CIentifica. (3era Ed.) México: LIMUSA.