|

- Steganografía y uso de Steganos Security Suite versión 3 –

By DrUiDa.

Indice General:

[0] Introducción

[1] Elección de clave Maestra

[2] Un vistazo general

[3] Configurando Steganos

[3.1] Safe

[3.2] Lock Computer

[3.3] Password Manager

[3.4] Internet Trace Destructor

[3.5] Shredding files

[4] Entrando en la practica

[5] Guardando nuestros datos en Safe

[6] Destruyendo información inservible

[7] Encriptando e-mails

[8] Descifrando texto

[9] Ocultando información sensible

[10] Descubriendo la prueba del delito

[11] Uso del Manejador de Claves de Acceso

[0] Introducción:

La esteganografia es una técnica de encriptación desconocida para muchos

usuarios, pero muy utilizada por personas que sienten la necesidad de ocultar

cualquier tipo de información a ojos fisgones, dentro de algo tan inofensivo y

tierno como una fotografía de un cisne.

Esta técnica consiste precisamente en ocultar un texto o cualquier otra

información, dentro de un archivo de grafico o de audio, asegurado con una clave

de acceso solo conocida por la persona que cree dicho archivo, quien también

será el encargado de hacerla saber a quien tenga que descubrir el contenido de

dicha foto o audio, sin la cual seria casi imposible de obtener.

. Al ver la fotografía o escuchar el archivo de audio, no será notado nada

extraño, pero si contamos con un programa designado a tal fin (la esteganografia)

y la clave de acceso obtenida de quien creo el archivo, podremos descubrir lo

que lleva dentro.

Existen muchos programas destinados a la estdeganografia, yo me voy a dedicar a

explicar el uso del que tengo instalado y que en mi opinión es uno de los

mejores: Steganos Security Suite 3. Este se puede obtener de www.steganos.com en

su versión de prueba o en su versión de pago. Al momento de escribir este texto,

la ultima versión de Steganos Security Suite es la 3 Release 7, y existe en

varios idiomas entre los cuales se encuentra el español.

Cualquier otro programa de este tipo tendrá mas o menos las mismas

características, asi que no tiene sentido explicarlos a todos. Conociendo este

en particular y entendiendo su funcionamiento, no será nada difícil probar otros

de su especie si se quiere comparar.

Ya dicho todo esto, creo que estamos en condiciones de ir a lo que nos interesa.

[1] Elección de clave Maestra:

Cuando la instalación este casi terminada, nos va a pedir una clave de acceso al

Manejador de Claves del programa. Esta clave será la clave maestra, y como tal

debe ser lo más difícil de adivinar posible, por lo que les recomiendo que usen

para la palabra clave, letras mayúsculas y minúsculas, números intercalados y si

es posible signos. La clave no debería ser de menos de 8 caracteres, ni ser una

palabra que exista en diccionarios, para evitar el acceso por fuerza bruta. Para

no olvidarla, conviene anotarla y guardarla en un lugar muy seguro para que

nadie tenga acceso a ella.

[2] Un vistazo general:

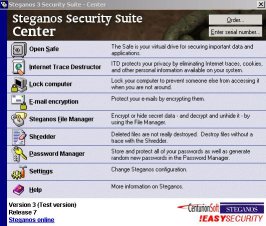

Una vez que corremos el programa, nos encontraremos con 9 opciones principales,

cada una con su respectiva descripción que voy a tratar de explicar a

continuación.

- Open Safe: Esta opción sirve para abrir la unidad virtual que luego nos

servirá para guardar nuestros documentos encriptados para que nadie tenga acceso

a ellos. Esta unidad, cuando se encuentra cerrada, permanece oculta a los ojos

de otros usuarios. De esa forma se usa no solo el método de seguridad por

obscuridad, además del método de seguridad por encriptación. Al ingresar a esta

utilidad y luego de introducir correctamente la clave de acceso a ella, esta

aparecerá como una unidad mas del disco. La letra de la unidad será la que se

nos antoje, siempre y cuando no este ya utilizada por un disco o una unidad de

CD. Se le puede asignar Y: o Z: si se quiere, eso queda a antojo del usuario.

- Internet Trace Destructor: El ITD sirve para borrar definitivamente del

sistema todo rastro de cookies, historial de paginas visitadas, listas de

documentos usados recientemente, perfiles, agenda de links favoritos, etc. A

diferencia de las eliminaciones típicas que puede hacer uno a mano o con algún

otro programa, estas no son recuperables de ninguna manera. Asi que todo lo que

se borre con esta utilidad, nadie la podrá recuperar (ni siquiera uno mismo)

jamás. Eso es algo a tener en cuenta a la hora de eliminar algo que después

lleguemos a necesitar. Por este motivo, cada vez que se desea utilizar el ITD

(salvo que se tilde la opción de que la ventana de advertencia no se presente

nunca mas), este advertirá que si es necesario se realice un backup pues la

información borrada no podrá ser recuperada luego de esta acción.

- Lock Computer: Esta opción, como su nombre lo indica, bloquea la PC para que

nadie pueda acceder a ella cuando uno no esta usándola. Es igual al bloqueo que

utiliza Windows NT/2K. Una vez bloqueado, se necesitara la clave de acceso del

usuario actual para que el equipo se desbloquee y todo vuelva a la normalidad.

- E-mail encryption: Si seleccionamos esta opción, nos permitira escribir mails

y luego protegerlos por criptografia y guardarlos en el clipboard. A la hora de

enviar el mail con nuestro cliente favorito, solo restara presionar Ctrl+V (lo

advertirá en una ventana) para pegar el texto cifrado que Steganos Security

Suite copio en el clipboard.

- Steganos File Manager: Esta utilidad es la que nos permite ocultar archivos o

carpetas enteras dentro de un archivo de grafico o de audio, que protegeremos

con una clave de acceso. También se usa para tratar los archivos que tienen

oculta otra información en su interior, que descubriremos solo por medio de la

clave de acceso elegida a la hora de crearse el archivo. Mas adelante

profundizaremos un poco y veremos como se utiliza.

- Shredder: Esta utilidad, similar a Internet Trace Destructor, hace básicamente

el mismo trabajo que el ITD pero con la diferencia de que el Shredder destruye

archivos. Vimos que el ITD destruye todo tipo de componentes que puedan delatar

nuestras actividades en el equipo en cuestión. En cambio Shredder destruye los

archivos que nosotros seleccionemos, para que una vez borrados no puedan

recuperarse nunca mas.

- Password Manager: El manejador de claves de acceso es algo asi como un almacen

de claves de acceso. Ingresaremos introduciendo la clave de acceso maestra que

creamos al final de la instalación de Steganos Security Suite, y ahí podremos

tener una lista de claves de correos o de lo que se nos ocurra. Si alguien

llegara a tener acceso a esta lista, tendría acceso a mucha información personal

que seguramente no deseamos que alguien mas vea. De ahí mi recomendación, en el

capitula “Elección de clave maestra”, de elegir una clave maestra difícil de

adivinar, ya que si alguien la llegara a descubrir podría resultar algo

desastroso.

- Settings: Por aquí se entra a la configuración de Steganos Security Suite. En

esta sección podremos cambiar muchas de las opciones del programa. Mas adelante

profundizaremos sobre este tema también.

- Help: Esta es la ayuda que los autores de Steganos Security Suite, nos brindan

para conocer mas a fondo este programa y saberlo utilizar con propiedad. Es un

muy buen punto de partida para cuando se tienen dudas.

Además de estas opciones, hay en la parte superior dos botones: Order y Enter

serial number, que son para ordenar el producto en caso de que estemos usando la

versión de prueba y para introducir el numero de serie provisto por la gente de

Steganos Security Suite a la hora de ordenar el producto, respectivamente.

[3] Configurando Steganos:

Si seleccionamos la opción Settings, vamos a ver varias solapas y opciones que

podemos configurar. Voy a comentar las mas practicas y relevantes respecto a

seguridad. Las que no comente será porque no hará falta modificarlas para

obtener mas seguridad, o porque con un mínimo de conocimiento por parte del

lector, será mas que suficiente para entender dichas opciones.

[3.1] Safe:

Si nos dirigimos a esta solapa, veremos que hay un recuadro titulado Password.

Si presionamos sobre el botón Change Password, podremos asignarle una palabra

clave a Safe. Si algún ansioso ya trato de ingresar a Safe desde el menú

principal antes de llegar a este punto, habrá notado que le pidió que ingrese

una clave de acceso. Esa clave de acceso la podrá cambiar en este apartado.

Primero le pedirá la clave de acceso que había creado al utilizar por primera

vez Safe, y luego le pedirá que ingrese una nueva clave, y que la rescriba para

asegurarse de que no hubo equivocación al escribirla la vez anterior.

Luego, mas abajo en esa misma solapa encontrara una caja de texto que dice X:.

Eso quiere decir que Safe representara el drive X: cuando sea abierto. Si se

desea elegir otra letra, solo hay que presionar sobre esa caja de texto y elegir

la que más se nos antoje. Y presionamos sobre el botón “Change...” para que los

cambios tengan efecto.

NOTA: Si la cajita de texto donde podemos cambiar la letra de la unidad de Safe

esta en gris, es porque son muy ansiosos y abrieron el Safe ya. En ese caso, en

el menú principal notaran que Open Safe se cambio por Close Safe. Al cerrarlo

Safe presionando sobre esa misma opción, veremos que ya podemos cambiar la

unidad para Safe.

Mas abajo podemos ver que hay un recuadro titulado Safe file and safe drive. En

la ruta especificada en ese recuadro, se encuentra el archivo que contiene la

clave de Safe.

Solo para comodidad del lector, se puede seleccionar la opción Automatically

close the Safe when shutting down para evitar que cuando se cierre Windows

olvidándonos el Safe abierto, nos avise con un cartelito que a la 5ta o 6ta vez

de verlo ya resulta molesto. Con esta opción seleccionada, Steganos se encargara

de cerrar el Safe sin avisarnos de que había quedado abierto.

[3.2] Lock Computer:

En esta solapa solo hay una opción, y muy importante. Nos permite tildar la

opción de bloquear el equipo ni bien se loguee el usuario. Eso es bueno, da un

adicional de seguridad al equipo, pero suele ser bastante molesto si se usa con

frecuencia.

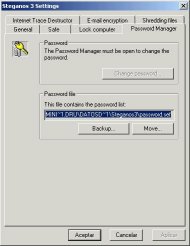

[3.3] Password Manager:

Aca vemos dos recuadros: Password y Password File.

El primero sirve para cambiar la clave de acceso al Manejador de claves de

acceso, pero el botón del recuadro en cuestión solo estará activo si tenemos el

Password Manager (desde el menú principal) abierto. Recién luego de esa acción,

podremos seleccionar el botón y cambiar la clave de acceso.

El segundo recuadro es idéntico al de la solapa Safe, contiene una ventana donde

figura la ruta de acceso al archivo del Manejador de claves y dos botones, uno

de los cuales es el que utilizaremos para hacer resguardos de seguridad para

este archivo.

Conviene hacer un resguardo de este archivo (con el botón Backup) de vez en

cuando ya que si perdemos la clave de acceso al Manejador de claves, no podremos

ver las claves almacenadas ahí.

[3.4] Internet Trace Destructor:

Aca encontramos una opción muy importante, pero que puede llegar a perjudicarnos

si la seleccionamos por error.

Esta opción, seleccionada, implica que el ITD destruya todas las trazas a su

paso antes de reiniciarse el equipo. Todos los perfiles, historial, favoritos y

algunas cosas mas del navegador serán borradas sin chance a ser recuperadas

luego.

Eso es bueno en un equipo que usan varias personas y donde no se quiere que

alguien mas sepa por donde navego uno, que hizo o dejo de hacer. Pero en un

equipo donde el usuario es uno exclusivamente, o bien lo usan varias personas

pero cada uno tiene un usuario distinto para loguearse, y donde uno guarda su

propia información como una agenda de sitios favoritos en el navegador, esta

opción seria equivalente a perder todos esos datos de una vez y para siempre.

Antes de seleccionar esta opción, habrá que pensar bien el uso que se le dará y

las consecuencias que podrá traer en le futuro.

[3.5] Shredding files:

La forma de hacer irrecuperable los datos borrados, consiste en sobrescribir el

archivo borrado con fragmentos de basura. Cuando un archivo es borrado de un

sector del disco duro, es recuperable mientras ningún programa copie algo sobre

este sector. Es por esto que la utilidad Shredder escribirá sobre ese sector

adrede, para que si algo se recupera, eso sea la basura que escribió Shredder y

no el archivo que se había borrado antes.

Dicho esto, podemos entender que en este apartado podemos elegir la opción

Overwrite data (fast) haciendo que Shredder rescriba el sector del disco donde

estaba el archivo que no se quiere recuperar mas, una sola vez. Si se elige

Multiple overwrite (slow), Shredder rescribirá en el sector múltiples veces,

haciendo mas imposible aun la recuperación del archivo borrado. Obviamente, esta

ultima opción llevara mas tiempo ya que Shredder tardara mas rescribiendo tantas

veces el sector, que haciéndolo una sola vez.

[4] Entrando en la practica:

Aca termina al fin la clase teórica del asunto, y comenzamos la practica puesto

que ya tenemos una idea global del asunto y de para qué sirve el Steganos

Security Suite.

De aca en mas veremos las funcionalidades mas importantes de Steganos Security

Suite, a la vez que aprenderemos a usarlo y crear nuestros propios archivos

portadores.

Continúa ...

|