|

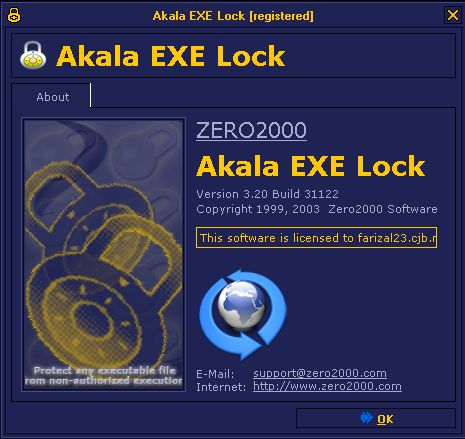

Tutorial Cracking : Akala Exe Lock v3.20

|

Target : Akala Exe Lock v3.20

Tool : OllyDebug DeFixeD

PEiD v0.95

Quick Unpack v2.1

Akala EXE Lock can protect any executable file from non-authorized execution. It asks each time the program is loaded the password you have set.

Comment..!

Crack One Software Every Day Make You The Real Cracker.

Saatnya Mulai

buka Akala EXE Locknya, kita lihat apa saja yang muncul...!

Disambut ama registration!.

Masa trial 30 hari.

Di bagian register, masukkan "farizal23.cjb.net" dan "1234567890"

Klik register.

Muncul "Registered Code Error!"

Langkah pertama :

Scan ael.exe dengan PEiD untuk melihat programnya dipack dengan apa??

Diproteksi dengan "ASPack 2.12 -> Alexey Solodovnikov".

Jalankan Quick Unpack.

Buka filenya ael.exe

Di OEP Findersnya pilih ForceOEP by Feuerrader & Archer.

Klik Full Unpack

Muncul Import Table, pilih save.

Klik exit

Langkah kedua :

Buka file ael__.exe (file hasil unpack) dengan OllyDebug DeFixeD.

Di "CPU - main thread, module ael__", klik kanan pilih "Search for" terus "All Referenced Text Strings".

Geser keatas terus klik kanan pilih "Search For Text".

Pada "Enter Text to Search For" masukkan kata "Registered Code Error", hilangkan tanda di case sensitive dan tandai entire scope.

Kita ada di

0049D0C3 MOV EAX,0049D1F0 ASCII "Registered Code Error!"

klik dua kali alamat diatas.

0049D0BE > \BA 10000000 MOV EDX,10

0049D0C3 . B8 F0D14900 MOV EAX,0049D1F0 ; ASCII "Registered Code Error!"

Alamat "0049D0BE" adalah hasil lompatan dari alamat "0049CFD4, 0049CFDE, 0049D005"

0049CFD4 . /0F84 E4000000 JE 0049D0BE

0049CFDA . |837D F4 00 CMP DWORD PTR SS:[EBP-C],0

0049CFDE . |0F84 DA000000 JE 0049D0BE

0049CFE4 . |8D45 E0 LEA EAX,DWORD PTR SS:[EBP-20]

0049CFE7 . |50 PUSH EAX

0049CFE8 . |B9 34D14900 MOV ECX,0049D134 ; ASCII "3.20"

0049CFED . |BA 44D14900 MOV EDX,0049D144 ; ASCII "Akala EXE Lock"

0049CFF2 . |8B45 F8 MOV EAX,DWORD PTR SS:[EBP-8]

0049CFF5 . |E8 4ADFFCFF CALL 0046AF44

0049CFFA . |8B55 E0 MOV EDX,DWORD PTR SS:[EBP-20]

0049CFFD . |8B45 F4 MOV EAX,DWORD PTR SS:[EBP-C]

0049D000 . |E8 4374F6FF CALL 00404448

0049D005 . |0F85 B3000000 JNZ 0049D0BE

Langsung aja ganti "NOP" diketiga alamat diatas.

klik dua kali alamat diatas, masukkan "NOP" trus assemble, trus cancel.

Klik kanan "Copy to Executable" trus klik "All Modification" trus "Copy All".

Klik kanan lagi "Save File" dan overwrite dengan nama yang sama.

Keluar dari OllyDebug

Kalau mau mancing serialnya yang asli, dialamat "0049D000" kita kasih breakpoint, reload, run, isi registernya.

Ollynya akan pause dialamat "0049D000"

serialnya pasti akan muncul dilayar olly.

0012FBCC 009E1C1C ASCII "22982-18123"

0012FBD0 009F1F68 ASCII "1234567890"

0012FBD4 009F8D10 ASCII "farizal23.cjb.net"

13/06/09

|